Ataques Zero Day: qué son, por qué son peligrosos y cómo protegerse

Los ataques Zero Day son una de las amenazas más críticas en ciberseguridad. Se producen cuando ciberdelincuentes explotan una vulnerabilidad desconocida por los fabricantes de software y hardware, antes de que exista un parche oficial. Esto convierte a los Zero Day en un riesgo de altísimo impacto para empresas, instituciones públicas y sectores estratégicos.

A diferencia de otras amenazas, en un ataque Zero Day no hay defensa inicial preparada: los equipos de seguridad parten con “cero días” de ventaja. Por ello, requieren una combinación de prevención, detección avanzada, inteligencia de amenazas y respuesta ágil para ser contenidos.

En resumen: Un ataque Zero Day explota una vulnerabilidad desconocida para la que no existe parche. Es peligroso porque no puede detectarse fácilmente, se propaga rápido y puede afectar a sectores críticos. La defensa requiere prevención, SOC (Security Operation Center) / CERT (Equipo de Respuesta ante Emergencias Informáticas) e inteligencia de amenazas.

¿Qué es un ataque Zero Day?

Un Zero Day es un fallo de seguridad explotado sin que el fabricante ni la comunidad de seguridad lo conozcan. El término hace referencia al día cero, es decir, al momento en que se descubre y ataca la vulnerabilidad, sin que existan medidas de protección específicas.

En el contexto actual, los Zero Day se han convertido en un elemento clave dentro de la ciberseguridad avanzada, porque suelen ser utilizados por grupos APT (amenazas persistentes avanzadas) con motivaciones de espionaje, sabotaje o cibercrimen organizado.

Diferencia entre vulnerabilidad, exploit y ataque Zero Day

- Vulnerabilidad Zero Day: error o debilidad en un software o sistema aún no identificado oficialmente.

- Exploit Zero Day: herramienta, código o técnica desarrollada para aprovechar esa vulnerabilidad.

- Ataque Zero Day: uso activo de un exploit para infiltrarse, manipular o dañar un sistema.

Amplía tu conocimiento sobre qué son los exploits

Zero Day vs N-Day: ¿cuál es la diferencia?

La principal diferencia entre Zero Day y N-day es la siguiente:

- Zero Day: sin aviso previo ni parche. Riesgo máximo.

- N-Day: vulnerabilidad ya publicada y con solución disponible, pero que sigue siendo explotada en sistemas no actualizados.

| Característica | Zero Day | N-Day |

| Descubrimiento | Desconocido por fabricante | Público y documentado |

| Parche disponible | No | Sí |

| Riesgo principal | Explotación inmediata | Explotación por falta de actualización |

| Tiempo de reacción | Cero días | Variable según la gestión del parche |

Ambos son críticos, pero los Zero Day son más difíciles de prevenir, mientras que los N-Day se convierten en un riesgo de gestión.

La prevención frente a un ataque desconocido, o Zero-Day, resulta especialmente compleja, ya que no existen parches de seguridad disponibles que mitiguen el riesgo. En estos casos, las organizaciones deben aplicar workarounds o medidas compensatorias para minimizar el impacto. Además, la disponibilidad de exploits para vulnerabilidades Zero-Day suele ser muy limitada debido a su alto coste y a que normalmente son empleados por actores estado o grupos con recursos avanzados.

En cambio, una vulnerabilidad N-Day, para la que ya existe un parche de seguridad, suele contar con exploits más accesibles al público. Un ejemplo de ello es la vulnerabilidad CVE-2024-53704 en la herramienta SonicWall, cuyo exploit permite que cualquier atacante pueda comprometer la organización si no se ha aplicado la actualización correspondiente.

¿Cuáles son los motivos por los que los ataques Zero Day son tan peligrosos?

Los antivirus y firewalls tradicionales funcionan con firmas conocidas. Los Zero Day, al ser inéditos, suelen pasar desapercibidos hasta que se producen daños evidentes, como fugas de datos o interrupciones de servicio.

El mercado negro de exploits permite que, en pocas horas, una vulnerabilidad Zero-Day pueda ser adquirida y explotada por un actor malicioso con fines específicos. Aunque inicialmente su uso suele ser exclusivo de un único grupo debido a su alto coste y valor estratégico, con el tiempo puede filtrarse o revenderse, extendiendo el riesgo a otras organizaciones.

Ejemplos recientes de ataques Zero Day

Son muchas las empresas que han tenido que hacer frente a ataques Zero Day, de los ocurridos el último año cabe destacar los siguientes:

- Zero Day en Microsoft Outlook (2024): utilizado por grupos de ciberespionaje para robar credenciales de empleados en gobiernos europeos.

- Zero Day en Google Chrome (2024): permitió la ejecución remota de código en millones de dispositivos antes de ser parcheado en 48 horas.

- Zero Day en iOS (2025): descubierto por investigadores tras detectar una campaña de spyware dirigida a periodistas y ONGs en Asia.

- Zero Day en sistemas de control industrial (2025): un fallo en dispositivos de comunicación OT puso en riesgo infraestructuras críticas de energía en América Latina.

Estos ejemplos reflejan que ningún sector está a salvo, desde consumidores individuales hasta gobiernos y operadores críticos. Y que, los Zero Day no son teóricos, sino amenazas reales, frecuentes y de alto impacto.

¿Cuáles son los sectores más vulnerables a los ataques Zero Day?

Los sectores con mayor riesgo son aquellos donde una interrupción puede tener consecuencias sociales, económicas o de seguridad nacional:

- Energía: Campañas de espionaje y ataques disruptivos contra plantas nucleares o redes eléctricas, como “Stuxnet” (2010), “Industroyer/CrashOverride” (2016), “Dragonfly/Energetic Bear” (2014-2018) o “SolarWinds Supply Chain” (2020, EE. UU.), han sido algunas de las más destacadas y con mayor repercusión a nivel mundial.

- Banca y finanzas: fraude financiero masivo mediante exploits en apps de pago.

- Administraciones públicas: campañas de espionaje y manipulación de datos.

Asimismo, existen algunos factores que aumentan la exposición:

- Uso de sistemas legacy que no reciben actualizaciones.

- Incremento de la convergencia IT/OT y dispositivos IoT inseguros.

- Escasez de expertos para gestionar vulnerabilidades críticas.

- Exposición a grupos APT patrocinados por estados, que priorizan Zero Day para campañas de espionaje.

¿Cómo protegerse frente a un ataque Zero Day?

La defensa frente a un Zero Day no comienza con la respuesta, sino con la reducción proactiva del riesgo. Algunas medidas clave son:

- Modelo Zero Trust: cada usuario y dispositivo debe autenticar continuamente, incluso dentro de la red corporativa. Así, si un Zero Day es explotado, el atacante no se moverá lateralmente con facilidad.

- Segmentación IT/OT: en entornos industriales, aislar redes OT críticas reduce la probabilidad de que un exploit en IT impacte en los sistemas de control.

- Análisis de comportamiento (UEBA): las soluciones de User & Entity Behavior Analytics detectan anomalías que podrían señalar un Zero Day, como accesos inusuales o procesos desconocidos.

- Simulaciones regulares (Red Team y BAS): permiten evaluar la capacidad real de detección y respuesta frente a técnicas que emulan un grupo avanzado.

Rol del SOC/CERT y servicios de inteligencia de amenazas

Un Zero Day exige monitorización 24/7 y capacidad de coordinación inmediata. Aquí entran en juego dos pilares:

- SOC (Security Operations Center):

- Monitoriza logs, redes y endpoints en busca de patrones anómalos.

- Integra fuentes de inteligencia para reconocer comportamientos asociados a campañas activas.

- En 2025, los SOC maduros combinan SIEM con XDR e IA, disponiendo además de un alto grado de contextualización de la operativa, con el objetivo de identificar comportamientos anómalos que se producen tras la explotación de una vulnerabilidad Zero-Day.

Un ejemplo de ello fue la vulnerabilidad desconocida que afectaba a los sistemas FortiOS, posteriormente catalogada como CVE-2024-55591. Este tipo de ataques pueden detectarse si se cuenta con un elevado nivel de contextualización, como identificar accesos al panel de administración o cambios de configuración realizados desde direcciones IP no habituales.

- CERT (Computer Emergency Response Team):

- Coordina la respuesta a incidentes a nivel corporativo y nacional.

- Colabora con otros CERT para compartir IOCs relacionados con Zero Day.

Un ejemplo de ello es la compartición de información entre los distintos equipos de respuesta, siguiendo los protocolos de intercambio establecidos, permite el descubrimiento de campañas que afectan a otros países y organizaciones del sector a nivel mundial. Este intercambio facilita también la detección de ataques Zero-Day, como ocurrió con la vulnerabilidad CVE-2024-21887 de Ivanti Connect Secure VPN. Gracias a esta colaboración, se pudo reportar la explotación del servicio y compartir los indicadores de compromiso (IoC) con el resto de los organismos, permitiendo que aplicaran las medidas de seguridad correspondientes y verificaran si habían sido víctimas del ataque.

- Inteligencia de amenazas (Threat Intelligence):

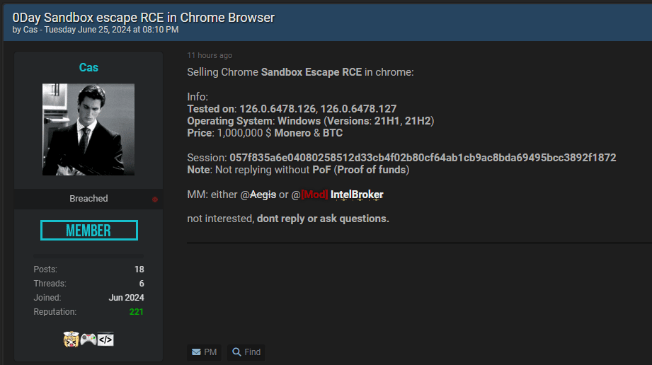

- Analiza foros clandestinos y repositorios de exploits para identificar vulnerabilidades en venta antes de que lleguen al mercado negro masivo.

- Permite priorizar parches virtuales en sistemas afectados.

Por ejemplo, durante la monitorización de fuentes abiertas, el analista de inteligencia detectó la venta de un exploit para Chrome anunciado como “0-Day Sandbox Escape RCE in Chrome Browser”. El anuncio incluía el precio, los sistemas operativos afectados y las versiones de la aplicación en las que se había probado el exploit. Con la información recabada, el CERT analizó las posibles afectaciones y emitió un aviso restringido a sus miembros para que reforzaran las reglas de detección y aumentaran las actividades de threat hunting en los registros asociados al proceso de Chrome.

Buenas prácticas y herramientas recomendadas

- Gestión de parches proactiva, no basta con aplicar actualizaciones cuando se publican. Muchas organizaciones aplican virtual patching mediante firewalls de aplicaciones web (WAF) o IPS hasta que el fabricante libera el parche.

- Sandboxing y análisis dinámico, ejecutar archivos sospechosos en entornos controlados permite descubrir comportamientos maliciosos que revelen un exploit Zero Day, como puede ser un malware desconocido.

- Threat Hunting, para descubrir actividad sospechosa, los equipos especializados buscan de forma activa señales de explotación en logs y redes, incluso sin alertas previas.

- Formación continua en ciberseguridad para todos los empleados, muchos ataques Zero Day llegan mediante phishing. Entrenar a usuarios en reconocer correos maliciosos es una primera línea de defensa.

- Plan de respuesta a incidentes, tener manuales y roles definidos permite actuar en minutos, no en horas, cuando se descubre que un Zero Day está en uso.

Preguntas frecuentes sobre ataques Zero Day

¿Qué es un Zero Day en palabras simples?

Es un fallo en un programa que los atacantes descubren antes que los fabricantes. No hay defensa preparada y puede aprovecharse inmediatamente.

¿Qué distingue un exploit Zero Day de otros ataques?

Que aprovecha una vulnerabilidad inédita y sin parche, lo que lo hace más difícil de frenar.

¿Cómo identificar si un sistema ha sido comprometido por un Zero Day?

Con anomalías en el tráfico, registros inusuales y herramientas de detección avanzada (EDR, SIEM).

¿Qué papel juegan la inteligencia de amenazas y el SOC/CERT?

Son esenciales para anticiparse a campañas, responder de forma coordinada y reducir el tiempo de exposición.

¿Los Zero Day tienen impacto en regulaciones como NIS2 o DORA?

Sí. NIS2 exige capacidades de detección y respuesta frente a amenazas avanzadas. Los Zero Day son un caso claro donde la preparación regulatoria se traduce en resiliencia operativa.

¿Cuál es el coste medio de un ataque Zero Day para una empresa?

Según estimaciones de 2025, un ataque Zero Day puede superar los 5 millones de euros en costes de respuesta, sanciones y pérdida de reputación.

Los ataques Zero Day no se pueden evitar al 100%, pero sí mitigar y contener.

En S2 Grupo, ayudamos a las organizaciones a anticiparse a las amenazas más sofisticadas:

- Priorizando inteligencia de amenazas proactiva.

- Reforzando tu SOC/CERT gestionado.

- Implementando estrategias de ciberresiliencia en IT y OT.

- Educando a empleados para reconocer intentos de intrusión.

Con nuestra experiencia, tu organización puede reducir drásticamente el tiempo de exposición y fortalecer su defensa frente a uno de los riesgos más críticos del panorama actual.

¿No sabes por dónde empezar? En S2GRUPO estaremos encantados de ayudarte.