IAM (Identity and Access Management): por qué es tan importante

El auge de IAM o Identity and Access Management como estrategia refleja la necesidad creciente de las organizaciones de proteger sus activos digitales y cumplir con regulación al respecto, particularmente con la implantación creciente de entornos en la nube.

La administración de identidades y accesos se alza como uno de los puntos ineludibles de cualquier estrategia de seguridad en la nube, especialmente para los entornos híbridos o multinube, cada vez más comunes y que presentan una mayor complejidad.

A su vez, el IAM se vuelve indispensable para cumplir con las regulaciones de privacidad de datos, incluyendo el GDPR, todo ello de una forma eficiente y automática.

En un contexto en el que una amplia variedad de usuarios requieren de acceso a datos, gestión de identidades y gestión de accesos permiten la administración de datos segura y de acuerdo a normativas incluso en infraestructuras descentralizadas y, en muchos casos, casi laberínticas.

Por ello, analizamos hoy en qué consiste el IAM, sus beneficios, y cómo ponerlo en marcha.

Definición de IAM Identity and Access Management

El acrónimo IAM comprende un conjunto de políticas, procesos y tecnologías orientadas a gestionar de manera eficiente y segura las identidades digitales y los permisos de acceso de los usuarios a los recursos de una organización.

Así, se trata de tener un control total sobre qué personas pueden acceder a los activos digitales, teniendo además visibilidad y gobierno sobre cómo acceden, en qué momento y por qué razones.

¿Qué es la gestión de identidades?

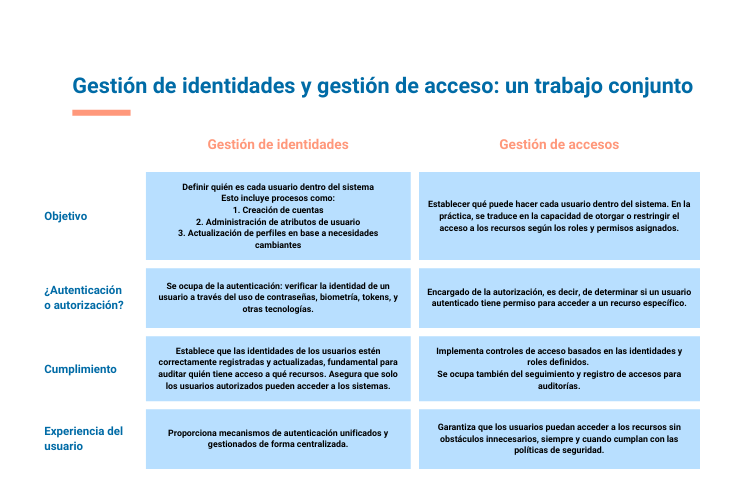

La gestión de identidades se ocupa de gestionar y mantener la identidad digital de los usuarios para acceder a recursos, garantizando que cada identidad es única y verificable.

Para ello, se desarrolla a través de una serie de protocolos y tecnologías que permiten:

- Creación de las identidades y asignarles credenciales (nombre de usuario y contraseña)

- Actualización y gestión los perfiles en función de si se producen cambios

- Eliminación de las identidades

- Autenticación mediante métodos de verificación de identidad

- Asignación de roles y permisos en base a su rol dentro de la organización y sus necesidades de acceso

- Registro de actividades para detectar posibles violaciones de seguridad

- Revisión de accesos para confirmar que siguen siendo adecuados

De este modo, la gestión de identidades es uno de los dos pilares fundamentales del IAM, poniendo los medios necesarios para que solo los usuarios autorizados puedan acceder a los recursos de la organización.

¿Qué es la gestión del acceso?

La gestión del acceso es el segundo de los componentes clave del IAM y, en este caso, se enfoca en controlar y administrar los permisos y privilegios de los usuarios para acceder a los recursos.

Se basa en los siguientes tipos de acciones:

- Define y aplica políticas de acceso, es decir, quién puede acceder a qué recursos y bajo qué condiciones. Puede seguir para ello modelos de control de acceso como RBAC, ABAC o DAC

- Genera roles (que agrupan tipos de permisos basándose en las funciones de usuarios dentro de una organización) y permisos (definición en detalle de los niveles de acceso y acciones permitidas)

- Se ocupa del proceso de autorización, que verifica en tiempo real los permisos del usuario

- Establece un registro y revisión de acceso en vistas a monitorear los logs y accesos concedidos, supervisando también las sesiones en vistas a detectar comportamientos anómalos

En general, la gestión de acceso se ocupa así de utilizar las identidades definidas para después decidir sobre otorgar o restringir el acceso a los recursos según los roles y permisos asignados.

Gestión de identidades y gestión de acceso: un trabajo conjunto

Es claro que ambos sistemas trabajan juntos para asegurar que solo los usuarios adecuados tengan acceso a los recursos correctos y poner en marcha una administración de identidades y accesos verdaderamente eficaz. No obstante, el trabajo queda definido a través de dos enfoques diferenciados:

Funciones de IAM

- Aumenta la visibilidad sobre usuarios y su actividad dentro de los activos digitales de la organización

- Protege los activos digitales frente a ataques basados en identidades

- Garantiza la coherencia en las reglas para el acceso, incluso cuando tienen lugar cambios de cualquier tipo dentro de la organización

- Facilita y automatiza procesos como el provisionamiento y desprovisionamiento de usuarios o la gestión del ciclo de vida de las identidades

- Se ocupa de activar procesos de autenticación seguros, como la autenticación multifactor (MFA), minimizando la exposición a credenciales robadas

- Es capaz de activar algoritmos que calculen los riesgos de las actividades de los usuarios y bloqueen las que supongan un alto riesgo

- Define y asigna permisos y políticas de acceso firmes y coherentes, desde un punto de vista de administración y gobernanza de actividades que evite acceso y privilegios excesivos

- Mejora la experiencia del usuario, por ejemplo, a través de procesos Single Sign-On

- Facilita el proceso de revisión y certificación de accesos mediante evaluaciones periódicas

- Establece modelos de monitoreo y auditoría, para registrar las actividades de acceso y detectar anomalías en caso de que tengan lugar

- Simplifica y garantiza el cumplimiento normativo en lo que se refiere a la gestión de identidades y accesos. Al generar informes detallados sobre accesos, también es fundamental para potenciales procesos de auditorías sobre accesos y actividades de los usuarios

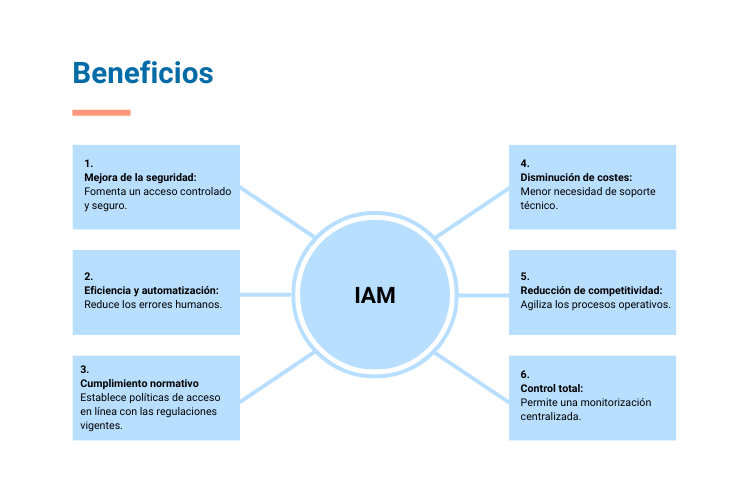

Beneficios de IAM

1. Mejora de la seguridad

El IAM fomenta un acceso controlado y seguro, de modo que solo los usuarios autorizados puedan acceder a los recursos de la organización. Supone así un escudo eficaz para reducir riesgos frente a accesos no autorizados y brechas de seguridad.

Su eficacia se apoya en dos pilares principales. Por un lado, pone en marcha métodos robustos y avanzados de autenticación, como MFA, que se ocupan de dificultar el acceso para actores malintencionados. Por otro lado, al fomentar una gestión centralizada de accesos, permite una mejor supervisión y respuesta a incidentes, además de un menor riesgo de exposición de datos sensibles.

Gracias a esto, el IAM se ha convertido en un aliado indispensable para las estrategias de seguridad en la nube.

2. Eficiencia y automatización

Realizado de forma manual, la gestión de identidades y gestión de accesos sería altamente ineficiente y propensa al error humano. Frente a esto, el enfoque de administración de identidades y accesos automatiza tareas repetitivas (por ejemplo, la creación o eliminación de cuentas de usuario), de modo que la carga administrativa y los potenciales errores humanos se reducen.

A través de iniciativas como el Single Sign-On (SSO), el IAM identity and access management permite a los usuarios reducir el tiempo que dedican a los inicios de sesión. También se ocupa de activar protocolos para permitir a los usuarios autogestionar sus credenciales y accesos, liberando al personal de TI de este tipo de tareas.

Todo ello redunda en una experiencia de usuario simplificada sin comprometer, no obstante, la seguridad en todos los procesos.

3. Cumplimiento normativo

La implementación de soluciones IAM también facilita el cumplimiento de diversas regulaciones y estándares de seguridad, ya que establece políticas y controles de acceso bien definidos.

Además, puede ser crucial para capacitar a las organizaciones frente a auditorías internas o externas a la hora de demostrar el cumplimiento normativo gracias a la generación de informes detallados.

4. Reducción de costes y competitividad

En el contexto actual, las soluciones IAM suponen una ventaja competitiva para las organizaciones, pues trabaja en pos de la agilidad del negocio a la par que protege sus activos digitales.

Esta ventaja viene acompañada a su vez de una serie de ventajas orientadas a la reducción de costes. En primer lugar, gracias a la automatización, ya que existe una menor necesidad de soporte técnico, lo cual disminuye los costes operativos. Pero además, el IAM resulta instrumental para prevenir pérdidas y multas asociadas a brechas de seguridad, pérdidas de datos y accesos no autorizados.

5. Control total

El IAM pone a disposición de las organizaciones una monitorización centralizada y en tiempo real de todas las actividades de acceso. Esto es útil para multitud de procesos (por ejemplo, la generación de informes y auditorías), pero especialmente en el campo de la detección de anomalías, ya que facilita una respuesta rápida a potenciales amenazas.

A su vez, el IAM ofrece un marco suficientemente flexible para adaptarse a los cambios organizacionales, incluyendo nuevas incorporaciones, cambios de roles o la expansión de la organización. Es igualmente útil en entornos heterogéneos, es decir, funciona en una amplia variedad de aplicaciones y sistemas, de modo que el control se traslada allí donde se necesita.

Implementación de IAM Identity and Access Management

Cualquier proceso para implementar soluciones de gestión de identidades y gestión de accesos debe partir de una evaluación preliminar en la que se analicen las necesidades de la empresa y los objetivos a la hora de realizar esta implementación. Mejorar la seguridad, reducir costes operativos o el cumplimiento normativo son todos objetivos alcanzables gracias al IAM.

Además, resulta conveniente realizar una auditoría sobre los sistemas existentes, comprendiendo cómo se han gestionado las identidades y accesos en la organización hasta ahora, y qué aspectos son mejorables.

Más allá de este paso preliminar, llega el momento de elegir una solución adecuada y del diseño de la arquitectura IAM. En este segundo nivel, se trata de definir cómo se estructurarán identidades y accesos, activando la creación de roles y políticas de acceso que después guiarán los siguientes pasos. Es también el momento de planificar la integración con los sistemas existentes, de modo que se garantice que la solución elegida es compatible y coherente con ellos.

En todo el proceso de implementación, resulta conveniente contar con profesionales en ciberseguridad capacitados para configurar el sistema y las integraciones de forma correcta. A su vez, la gestión profesional permite desarrollar funcionalidades personalizadas que se orienten a los objetivos específicos de la organización.

Tras la implementación técnica, se realizan procesos como la migración de datos y las pruebas y validación del sistema (test funcionales, de seguridad y rendimiento), tras lo cual el sistema técnico queda dispuesto para su despliegue.

No se debe olvidar, no obstante, el factor humano, sobre todo teniendo en cuenta que una amplia mayoría de incidentes de ciberseguridad comienzan debido a errores humanos y desconocimiento. En este sentido, los procesos de capacitación del personal y la creación de una cultura de la ciberseguridad deben ser prioritarios, seguidos de estrategias de gestión del cambio de modo que se garantice la adopción del nuevo sistema.

Un vistazo a estos requisitos pone en evidencia la necesidad de poner en marcha un enfoque integral a la hora de implementar IAM de manera efectiva en cualquier organización.

Desde S2 Grupo, trabajamos para activar la ciberseguridad más avanzada en las organizaciones, incluyendo las soluciones de IAM identity and access management como pilar fundamental para la protección de activos digitales y el cumplimiento.

Además, como parte de nuestras soluciones de ciberseguridad, proponemos un enfoque global basado en las tecnologías más avanzadas. Todo ello con el objetivo de que las organizaciones construyan un verdadero bastión de defensa en un entorno digital cada vez más peligroso: desde nuestro trabajo en Gobierno, Riesgo y Cumplimiento hasta la puesta en marcha de auditorías de seguridad avanzada, entre otras soluciones.

¿Quieres saber más sobre cómo poner en marcha un enfoque coherente para la gestión de identidades y gestión de accesos? En S2 Grupo podemos ayudarte. Ponte en contacto con nuestro equipo y descubre cómo.