Ingeniería social: qué es y cómo protegerse de ella

La importancia de estar alerta ante los ataques de ingeniería social es hoy fundamental. A medida que más aspectos de nuestra información personal y profesional se han vuelto accesibles en línea, también están aumentando las capacidades de los ataques de ingeniería social.

En pocas palabras, la ingeniería social busca explotar esa información a través de la manipulación psicológica. Todo ello para engañar a las personas y poder infiltrarse en sistemas o llevar a cabo todo tipo de acciones maliciosas en la esfera digital.

Los ataques de más alto perfil hasta ahora desvelan el poder de la ingeniería social. Destaca el caso del hackeo a las cuentas de correo electrónico del Partido Demócrata de los Estados Unidos en 2016, un ataque que comenzó con el envío a funcionarios del partido de correos electrónicos fraudulentos, aunque con apariencia legítima. También puede citarse el ataque coordinado a las cuentas de Twitter de Elon Musk, Bill Gates y Barack Obama en 2020.

Pero la ingeniería social también atenta contra ciudadanos y empresas de cualquier tamaño. Es el caso del fraude del CEO, en el que los ciberdelincuentes se hacen pasar por ejecutivos de la empresa, solicitando transferencias urgentes de fondos, contraseñas, u otras informaciones confidenciales.

En este contexto, resulta imprescindible tomar conciencia sobre cómo se desarrollan los ataques de ingeniería social y qué medidas proactivas tomar para protegerse. Lo analizamos.

¿Qué es la ingeniería social?

La ingeniería social es una táctica que, en el ámbito de la ciberdelincuencia, es utilizada para manipular a las personas con el fin de obtener información confidencial, acceso a sistemas informáticos o cometer todo tipo de acciones fraudulentas.

Así, este tipo de ataque se diferencia de otros tipos de ciberataques porque no se basa en la mera explotación de vulnerabilidades técnicas, sino en la explotación de las vulnerabilidades humanas. Para ello, se basa en emociones como la confianza, la curiosidad, el miedo o la falta de conocimiento, para lograr sus objetivos.

¿Cómo funciona?

A nivel técnico, los ataques de ingeniería social pueden utilizar diversos métodos: desde el engaño telefónico, a la manipulación cara a cara, o los correos electrónicos o mensajes en redes fraudulentos.

Pero la ingeniería social más sofisticada comienza mucho antes del contacto entre atacante y víctima. En primer lugar se da una investigación en vistas a recopilar datos que puedan después utilizar para manipular a la víctima (nombres de familiares, lugares de trabajo, intereses personales…). Todo ello sirve para ganarse la confianza del objetivo, añadiendo además técnicas de persuasión: desde intentar generar empatía a establecer una falsa autoridad.

Se busca así crear una conexión emocional que tenga más probabilidades de que la víctima termine realizando una acción irracional o arriesgada. También pueden jugar con la urgencia, intentando manipular a los objetivos para que actúen de forma impulsiva.

Tras lograr el engaño, llega el momento de que los cibercriminales soliciten a la víctima que realice la acción que desean: desde pedir contraseñas, a números de tarjeta de crédito o acceso a sistemas informáticos, entre otros objetivos. Por ejemplo, la ingeniería social puede dar paso a un ataque de ransomware, ya que una vez logrado el acceso a los dispositivos o datos, se bloquean para pedir una recompensa a cambio de su desbloqueo o devolución.

Tipos de ataques de ingeniería social

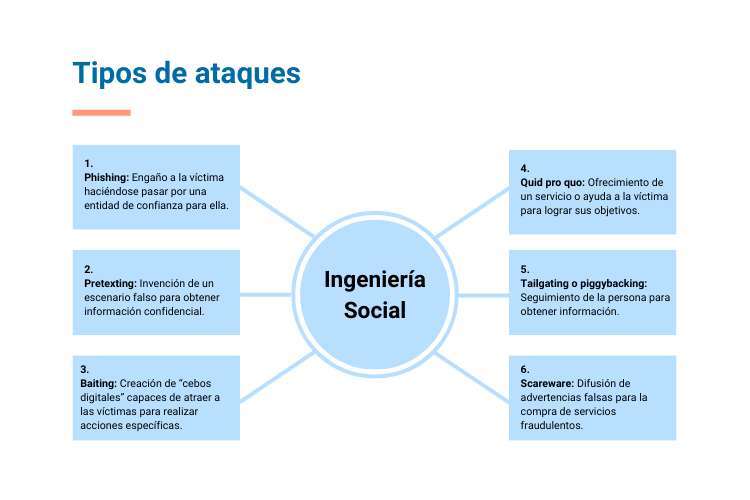

- Phishing: uno de los ataques más conocidos, los criminales se ponen en contacto con la víctima haciéndose pasar por una entidad de confianza para ella. Consiguen así engañar a los destinatarios para que revelen información confidencial, contraseñas, números de tarjetas de crédito… Aunque el phishing puede formar parte de campañas de spam masivas, la ingeniería social más avanzada utiliza el spear phishing, con objetivos bien definidos e información personalizada en los mensajes. Puede tener lugar a través de correos electrónicos, pero también SMS, llamadas telefónicas o redes sociales.

- Pretexting: los atacantes inventan un escenario falso para obtener información confidencial. Un ejemplo es hacerse pasar por empleados de una empresa y solicitar información personal o credenciales.

- Baiting: llamado así a partir de la palabra “cebo” en inglés (bait), en este caso los atacantes crean “cebos digitales” capaces de atraer a las víctimas para realizar una acción específica. Se trata de investigar hasta dar con una fórmula que, en base a los intereses de la víctima, sea atractiva para ella (por ejemplo, la descarga gratuita de un software que en realidad es un enlace malicioso o un archivo infectado).

- Quid pro quo: en este caso, los atacantes ofrecen algo a cambio de lograr sus objetivos. Por ejemplo, el criminal puede hacerse pasar por un técnico de soporte informático y ofrecer ayuda a cambio de acceso remoto al dispositivo informático de la víctima. O la entrega de los datos de la víctima para la realización de una investigación que nunca tiene lugar.

- Tailgating o piggybacking: un tipo de ingeniería social que tiene lugar en persona. En este tipo de ataque, el criminal sigue a una persona autorizada a ingresar a un área segura, para aprender cómo acceder, o directamente entrar y robar información o cometer otros actos maliciosos.

- Ataques de acceso físico: los atacantes acuden personalmente a su objetivo, haciéndose pasar por alguien que no son para acceder a información o localizaciones a las que no podrían de otro modo.

- Ingeniería social en redes sociales: se utiliza la información pública disponible en las redes sociales para crear perfiles falsos y, desde ellos, establecer una conexión con las víctimas. Más adelante, solicitarán información, dinero, o cualquier otro objetivo fraudulento.

- Scareware: este tipo de ataque se vale del miedo para empujar a las víctimas a actuar irracionalmente. Por ejemplo, puede hacer que aparezcan advertencias falsas sobre infecciones para después pedir la compra de un software de ciberseguridad fraudulento.

- Ataques de abrevadero: infectan sitios web populares o frecuentados por un grupo específico de personas (por ejemplo, una web corporativa). Después ejecutan código malicioso para instalar malware o robar información.

Cómo protegerse contra los ataques de ingeniería social

Existe una serie de buenas prácticas básicas que, de manera proactiva, protegen a las organizaciones y ciudadanos frente a este tipo de ataques:

- Activación de políticas claras de seguridad de la información, de modo que quede delineado exactamente cómo manejar la información confidencial y cómo identificar y reportar posibles ataques de ingeniería social.

- Uso de autenticación multifactor para mejorar los procesos de verificación de acceso a cuentas

- Puesta en marcha de políticas de control de acceso de confianza cero, bloqueando los accesos a los ciberdelincuentes incluso si obtienen las credenciales. Es vital limitar el acceso a la información confidencial solo a aquellos que lo necesiten para realizar sus funciones.

- Uso de contraseñas seguras (largas, con diversos tipos de caracteres…) y diferentes en cada cuenta, de modo que si una queda comprometida, no lo estén todo el resto.

- Evitar hacer clic en enlaces de correos electrónicos o mensajes y no interactuar con URLs que no se hayan verificado como oficiales o legítimas. Es más seguro investigar y, además, escribir las URL directamente en las barras de direcciones, en lugar de seguir enlaces.

- Como parte de los esfuerzos sobre cómo proteger la identidad digital, no es aconsejable hacer públicos datos personales en la esfera digital. A su vez, es preciso tener cuidado con las amistades virtuales y estar atento a posibles señales de manipulación o abuso de confianza.

- Bloquear y proteger dispositivos siempre que estén en lugares públicos o queden lejos de su alcance.

- Cuidado con las direcciones acortadas. Desde S2 Grupo hemos advertido ya con anterioridad del peligro de las URLs acortadas, un formato común y útil en redes sociales pero que puede ser empleado por los cibercriminales para ejecutar acciones en el marco de la ingeniería social.

Básicamente, el peligro de este tipo de URL reside en que no es posible saber de un vistazo a qué sitio web dirigen exactamente, ya que quedan alteradas para conseguir que tengan menos caracteres. Si bien no todas las URL acortadas son problemáticas, se trata de una táctica que ha sido empleada por los atacantes en ocasiones. En este sentido, se recomienda realizar una investigación alrededor del enlace: comprobar que cuenta con el protocolo https, introducir el enlace completo de forma manual en la barra de direcciones o realizar un análisis del sitio web usando un antivirus son algunas de las acciones clave.

Más allá de estas medidas y tras la puesta en marcha de una estrategia de ciberseguridad integral, el blindaje ante la ingeniería social pasa necesariamente por activar los siguientes dos aspectos:

Concienciación

Las organizaciones que desean protegerse frente a la ingeniería social deben realizar esfuerzos específicos para educar a sus empleados sobre los riesgos de este tipo de prácticas y cómo mitigarlos. Así, es preciso poner en marcha actividades de formación diseñadas para informar a los empleados sobre este tipo de tácticas de ataque.

Los usuarios deben saber identificar este tipo de ataque, las técnicas más comunes, y cómo actuar en caso de detectarlo. Todo con el objetivo de que los involucrados sepan cómo proteger los datos sensibles (los suyos y los de la organización), pudiendo responder de forma adecuada.

Los esfuerzos de concienciación se deben orientar a educar a los empleados sobre las mejores prácticas de seguridad, además de garantizar que todos en la organización están familiarizados con las políticas de ciberseguridad que se siguen.

Por ejemplo, es preciso que todos sepan verificar la legitimidad de los correos electrónicos antes de hacer clic en enlaces o proporcionar información confidencial. Igualmente, pueden realizarse simulacros de phishing de forma periódica, poniendo a prueba las capacidades de los usuarios para detectar el que es uno de los ataques de ingeniería social más común.

Todos estos esfuerzos son capaces de reducir el riesgo de errores humanos que puedan comprometer la seguridad de la organización, poniendo a disposición de los empleados los conocimientos necesarios para ser una defensa más en el escudo de la organización.

Cultura de la ciberseguridad

Se habla de cultura de la ciberseguridad al describir el conjunto de valores, actitudes, conocimientos y comportamientos compartidos dentro de una organización que trabajan en conjunto para promover la seguridad informática en todas las actividades de una empresa.

En este sentido, la cultura de la ciberseguridad va un paso más allá de todas las medidas que acabamos de mencionar, ya que se centra en integrar la seguridad como una parte fundamental de la identidad y las operaciones de la organización.

Una organización que logra integrar la cultura de la ciberseguridad implica a todos los niveles (desde la dirección a todos los empleados) para conseguirla, poniendo la ciberseguridad como prioridad de forma constante, y sabiendo que es un aspecto natural pero crucial del trabajo en el día a día.

Aunque supone un concepto inmaterial, la cultura de la ciberseguridad se traduce en una serie de aspectos tangibles que, como decimos, aplican a las tareas diarias de todos los involucrados en una organización.

Para ello, precisa de la puesta en marcha de políticas, procedimientos, y normas de seguridad claras y bien comunicadas, pero también del fomento de una mentalidad proactiva respecto a la seguridad.

En este sentido, requiere del papel de un liderazgo comprometido con lograr este objetivo, y que promueva un ambiente en el que todos los empleados sepan bien de su responsabilidad para seguir las prácticas de seguridad y estén motivados a implementarlas.

Desde S2 Grupo ayudamos a las empresas a enfrentarse a los desafíos de ciberseguridad de la era digital actual, incluyendo no solo los aspectos más técnicos sino poniendo también el foco en el factor humano.

Por ello, hemos desarrollado una serie de soluciones de ciberseguridad multifacéticas que atienden a todas las necesidades que las organizaciones presentan hoy para protegerse de forma efectiva, incluyendo los ataques de ingeniería social.

¿Quieres saber más sobre cómo proteger tu organización frente a ciberamenazas complejas como la ingeniería social y desarrollar una verdadera cultura de la ciberseguridad? En S2 Grupo podemos ayudarte. Ponte en contacto con nosotros y descubre cómo.