RaaS: qué es el ransomware como servicio y cómo funciona

El modelo de ransomware como servicio (RaaS) resulta una prueba más que elocuente de la creciente complejidad del mundo del cibercrimen en la era actual.

A través del RaaS, los desarrolladores de ransomware han encontrado una manera ingeniosa de monetizar sus capacidades técnicas. Así, este modelo ha supuesto la transformación de la creación de software malicioso en una empresa comercializable que capitaliza el cibercrimen como una oportunidad de negocio.

El ransomware como servicio implica la disponibilidad generalizada de ransomware y la facilidad de su adquisición. Esto, a su vez, se traduce en un aumento del riesgo para organizaciones de todos los tamaños y sectores, motivada además por la naturaleza lucrativa de estos ataques.

Según recoge el INCIBE, en España se producen entre 25.000 y 30.000 ciberataques al año, siendo el ransomware una de las amenazas más destructivas y frecuentes. Así, un informe de Kaspersky calcula que el 40% de las empresas experimentó al menos un ataque de ransomware el año anterior. Además, datos de Zscaler han desvelado que 8 de las 11 variantes más activas de ransomware consistían en modelos RaaS.

Escuchar esta llamada de atención y poner medios para defenderse es hoy fundamental. Por ello, hoy abordamos qué es el ransomware como servicio, cómo opera y qué medidas han de implementar las organizaciones para hacerle frente.

¿Qué es el ransomware como servicio?

El RaaS o ransomware como servicio es un modelo de ciberataque en el que los desarrolladores de ransomware ofrecen su software a otros usuarios a cambio de una comisión o una parte de los beneficios obtenidos de los ataques.

En la base de este modelo se encuentra el ransomware, un tipo de software malicioso capaz de bloquear el acceso a un sistema o a archivos hasta que se pague un rescate. Además de al software, los operadores pueden proporcionar también acceso a infraestructura de soporte (servidores de comando y control, sistemas de pago anónimos…) que facilite la puesta en marcha del ataque.

El RaaS es por tanto un modelo de negocio dentro del mundo del cibercrimen que ilustra de forma clara la profesionalización de los cibercriminales modernos. Por un lado, el operador del RaaS se beneficia al obtener ganancias sin tener que realizar directamente los ataques. Por el otro, los "clientes" que utilizan el servicio pueden lanzar ataques con relativa facilidad y reduciendo sus riesgos.

El resultado es una alta descentralización que complica en gran medida el control de este tipo de ataques por varios motivos:

- Los ataques se multiplican ya que se elimina la necesidad de contar con conocimientos avanzados para lanzar ataques exitosos.

- Genera ataques extremadamente complejos y persistentes, pues el riesgo queda compartido entre operadores y afiliados. El RaaS multiplica el número de actores involucrados en lanzar ataques de ransomware que, además, actúan de forma independiente. Así, puede detenerse a un afiliado sin afectar a los operadores, y viceversa.

- Resulta más difícil atribuir un ataque o realizar perfiles de los atacantes, por lo que se complica la protección ante ellos.

- Implica un peligroso avance hacia la especialización de los actores. Las capacidades de los cibercriminales ahora aumentan en áreas diferenciadas como la creación de malware, el desarrollo de métodos de ataque o la búsqueda de puntos de infiltración. Una división del trabajo casi corporativa dentro del ámbito criminal con graves consecuencias para las víctimas.

Diferencia entre malware, ransomware y ransomware como servicio

El término malware se emplea para denominar cualquier tipo de software malicioso. Existe, por tanto, una amplia variedad de malware, incluyendo los virus, troyanos o spyware.

El ransomware es un tipo específico de malware que se caracteriza por bloquear el acceso a los datos o sistemas informáticos de la víctima para después exigir un rescate a cambio de restaurar el acceso.

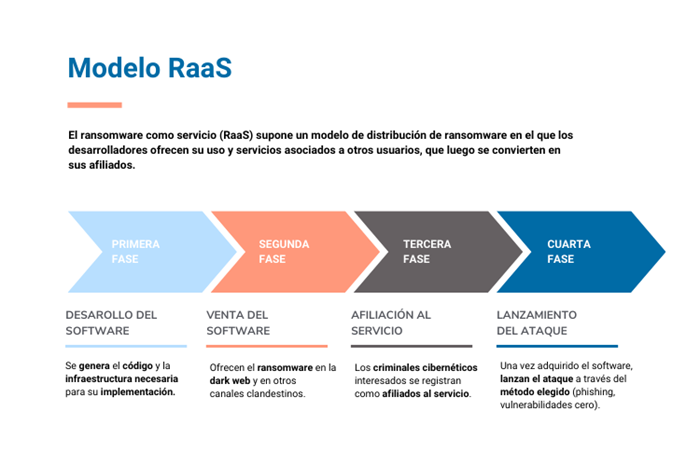

Finalmente, el ransomware como servicio (RaaS) supone un modelo de distribución de ransomware en el que los desarrolladores de este tipo de software ofrecen su uso y servicios asociados a otros usuarios (que se convierten en sus afiliados).

¿Cómo funciona el modelo RaaS?

En una primera fase, el RaaS parte del desarrollo del software: se genera el código y la infraestructura necesaria para su implementación.

Una vez listo, los operadores ofrecen el ransomware en la dark web y canales clandestinos, dando detalles sobre él (precio, funcionalidad, términos de uso…). Se trata de auténticas campañas de reclutamiento de afiliados, en las que los grupos más avanzados como REvil han llegado a gastar hasta 1 millón de dólares, según Forbes.

A partir de este instante, los criminales cibernéticos interesados se registran como afiliados al servicio, cumpliendo los requisitos especificados. Puede exigirse el pago de una tarifa inicial o de una suscripción mensual.

Tras convertirse en afiliado, se tiene acceso al software y a servicios adicionales, incluyendo en ocasiones una especie de asistencia al usuario que implica soporte técnico y acceso a foros en los que los cibercriminales intercambian consejos. Además, los afiliados a menudo personalizan la configuración del software (por ejemplo, eligen el idioma o los métodos de distribución).

Después de este proceso, llega el momento de lanzar el ataque a través de los métodos elegidos (phishing, vulnerabilidades cero…). Una vez infectado el sistema, el software se ocupa de cifrar los archivos y mostrar una nota de rescate para que las víctimas paguen. Finalmente, afiliado y operador comparten los ingresos obtenidos, según los términos acordados.

Grupos de RaaS

Los grupos de RaaS son redes criminales que operan bajo un modelo de negocio como el que acabamos de describir. Así, se ocupan de proporcionar una plataforma y las herramientas necesarias para que individuos con menos habilidades técnicas puedan lanzar ataques de ransomware de manera efectiva.

Parte fundamental del panorama del cibercrimen moderno, muchos pueden operar como atacantes más allá del modelo RaaS, además de distribuir el ransomware a través de afiliados.

Los principales grupos de ransomware en el transcurso de 2024 incluyen:

- LockBit: conocido inicialmente como “ABCD” ransomware, se ha focalizado en empresas y organizaciones gubernamentales desde su lanzamiento en 2019. LockBit ha resultado particularmente dañino por su alta capacidad de propagación. Además, en su operativa ha empleado herramientas como SocGholish, vinculado con el grupo de cibercriminales EvilCorp. También el grupo UNC2165 ha sido vinculado con intrusiones de LockBit, entre otros. Ha afectado especialmente a empresas del sector manufacturero.

- BlackBasta: emergió en 2022 convirtiéndose en poco tiempo en uno de los grupos más activos de RaaS. BlackBasta ha sido vinculado con actores APT como Carbank (FIN7) o WaterCurupira (TA577). Los sectores más afectados por este ransomware durante el primer trimestre de 2024 han sido el manufacturero y los servicios de consumo.

- Play: también conocido como PlayCrypt, surgió a mediados de 2022. Es un grupo que, además, ha afectado especialmente al sector financiero, aunque los sectores más afectados durante el primer trimestre de 2024 han sido la construcción y manufactura. Cuenta con capacidades de ofuscación y minimiza el rastro de eventos durante su ejecución, pudiendo depender en el despliegue de malware previo.

El caso LockBit: vuelve al ataque

El RaaS LockBit merece mención aparte no solo por su probada capacidad destructiva en los últimos años, sino por las dudas sobre su continuidad en tiempos recientes.

Oficialmente, las operaciones de Lockbit quedaron comprometidas en febrero de 2024, cuando el FBI en EEUU y la Agencia Nacional del Crimen en el Reino Unido aseguraron haberle puesto fin. A esta información se le unieron datos publicados por el portal TrendMicro, que mostraban el declive de este modelo de ransomware como servicio.

No obstante, en los meses siguientes se dieron multitud de indicios que indicaban que LockBit continuaba en activo. Así, en marzo publicaron datos de 5 supuestas nuevas víctimas mientras que, en una entrevista con el portal The Record, el supuesto líder del grupo confirmaba que seguían en activo.

En cualquier caso, los datos contradictorios y la capacidad de resurgir incluso tras ser interceptados sirven como testimonio de la alta complejidad del panorama del cibercrimen actual.

Metodología RaaS

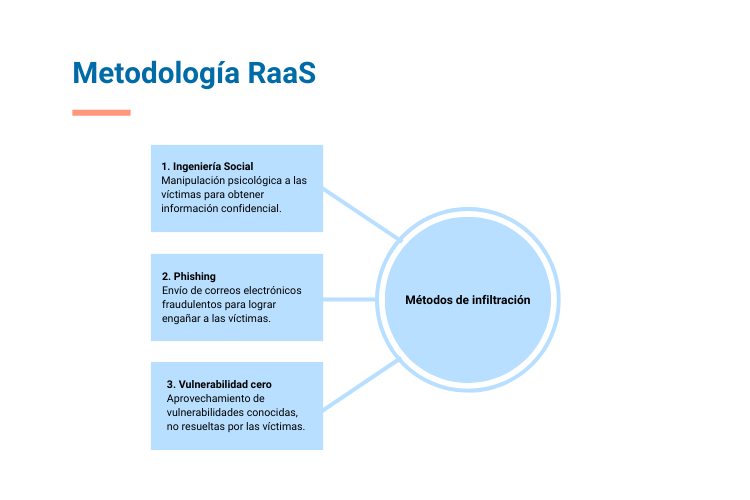

Más allá del modelo de negocio del ransomware como servicio que hemos descrito más arriba, resulta de utilidad pararse a describir los métodos de infiltración más utilizados por este tipo de ataque.

Ingeniería Social

Esta técnica se basa en manipular psicológicamente a las víctimas para obtener información confidencial o persuadirlas para que realicen ciertas acciones. Así, los afiliados a menudo emplean este enfoque para engañar a las personas y lograr que descarguen y ejecuten el ransomware.

Un ejemplo común es la creación de sitios web falsos a imitación de páginas legítimas, en los que las víctimas introducen información confidencial o descargan archivos maliciosos.

Phishing

Se trata de una técnica de ingeniería social en la que los ciberdelincuentes envían correos electrónicos fraudulentos que, bajo una apariencia legítima, logran engañar a las víctimas.

Generalmente, los correos contienen enlaces que llevan a sitios web maliciosos donde se descarga el ransomware de forma automática. También pueden incluir archivos adjuntos disfrazados como documentos legítimos (por ejemplo, facturas, CV o archivos PDF).

Vulnerabilidad cero

Otro de los métodos de infiltración clave, se refiere a una vulnerabilidad de seguridad desconocida o recién descubierta y que, por tanto, aún no ha sido parcheada por el proveedor del software. Sin embargo, se ha constatado que los grupos de ransomware continúan aprovechándose de vulnerabilidades conocidas, no resueltas por sus víctimas.

¿Cómo prevenir un ataque de RaaS?

En el panorama actual, la probabilidad de ser víctima de un ataque de RaaS ha aumentado exponencialmente. Tomar conciencia de este alto riesgo y poner medidas de prevención resulta por tanto una prioridad fundamental para la protección de las organizaciones.

En pocas palabras, esta prevención debe basarse en la combinación de medidas técnicas, procesos de seguridad y concienciación respecto a los riesgos. Un enfoque recogido por el desarrollo de una cultura de la ciberseguridad verdadera, teniendo en cuenta que los equipos humanos bien formados son igual de importantes que las medidas técnicas para blindar una organización.

Algunos pasos clave que dar para prevenir los ataques RaaS incluyen:

- Actualización continua de sistemas, pues incluyen correcciones para vulnerabilidades conocidas

- Puesta en marcha de software de seguridad y detección de amenazas Herramientas como CLAUDIA de S2 Grupo facilitan la detección de ataques, mientras que microCLAUDIA supone la vacunación de equipos ante nuevas campañas y amenazas de malware. Además, microCLAUDIA también considera vacunas para herramientas empleadas por los grupos de ransomware durante la infección, antes del cifrado.

- Implementación de filtros de correo electrónico y sitios web maliciosos

- Respaldos de datos de forma regular mediante copias de seguridad

- Formación y capacitación de equipos humanos

- Desarrollo de políticas de control de acceso y privilegios orientados a prevenir la propagación del ransomware y limitar el daño

- Elaboración de un plan de respuesta a incidentes con pasos para contenerlo y para eliminar el ransomware, restaurar los datos y comunicarse con las partes interesadas afectadas.

¿Cómo defenderse de un ataque de RaaS?

Más allá de la prevención, las organizaciones deben estar igualmente preparadas para defenderse de un ataque que siga el modelo RaaS.

En este sentido, las estrategias de seguridad en capas de defensa se sitúan como una de las acciones con mayor impacto.

Se trata de articular una estructura de blindaje que incluya firewalls, antivirus, malware, sistemas de detección de intrusiones y filtrado de páginas y correos. De nuevo, herramientas de vacunación anti malware (microCLAUDIA) o para la detección de anomalías (CLAUDIA) suponen dos bastiones de seguridad indispensables.

A su vez, todas las medidas de prevención que la organización haya tomado de antemano sumarán como apoyo a la hora de detener un ataque RaaS ransomware. Por ejemplo, un buen plan de respuesta a incidentes dotará a la organización de una hoja de ruta a seguir para minimizar el impacto del ataque.

El actual supone un momento sin precedentes en el nivel de riesgos para las organizaciones, pero también en las oportunidades para escalar los esfuerzos en ciberseguridad verdaderamente efectiva.

Desde S2 Grupo continuamos nuestro trabajo para el desarrollo de la ciberseguridad más avanzada. Con base en una ingeniería de detección propia, diseñamos planes de ciberseguridad que permiten el control total a las organizaciones y les permite integrar las herramientas más avanzadas. Ponte en contacto con nosotros y descubre cómo podemos ayudarte.