Red team: definición, funciones y diferencias con blue team

El red team se ha vuelto un activo fundamental en la defensa contra amenazas digitales. En un contexto de evolución de amenazas vertiginoso, el red team pone el foco en la capacidad de adelantarse a las amenazas siguiendo una premisa clara: “Piensa como tus atacantes”.

Todo ello sabiendo que la cuestión hoy en día no es si una organización será víctima de un ciberataque o no, sino más bien qué medidas ha tomado para protegerse en el momento en que ocurra y cómo respondería en caso de identificar un potencial ciberincidente.

El informe ‘Global Security Outlook 2023’ proporciona una fotografía realista a este respecto: al menos el 43% de las organizaciones ya anticipan ser víctimas de un ciberataque en los próximos dos años.

A medida que los grupos de ciberdelincuentes profesionales se expanden, las estrategias que involucran un red team y blue team permiten implementar unos cimientos sólidos para la ciberseguridad en las empresas y su ciberresiliencia. Te contamos cómo.

¿Qué es el red team en ciberseguridad?

El red team es un equipo dedicado a simular ciberataques como parte de una acción controlada de ciberseguridad, con el fin de identificar brechas de seguridad y evaluar la efectividad de las medidas de seguridad existentes, así como la respuesta por parte del equipo de defensa, para la protección de los activos críticos.

Así, el red team adopta la perspectiva de un atacante real, utilizando sus técnicas, tácticas y procedimientos, con el propósito de dar visibilidad a la organización sobre cómo fortalecer sus defensas cibernéticas.

Funciones del red team y por qué ponerlo en marcha

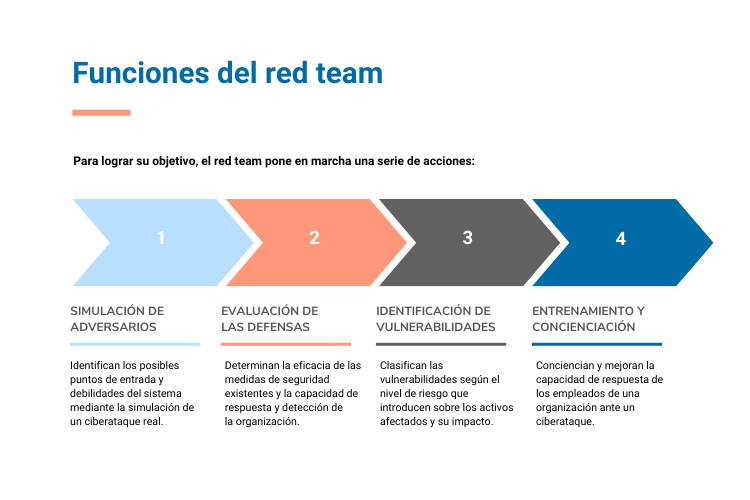

Para lograr su objetivo, el red team pone en marcha las siguientes acciones:

- Simulación de adversarios: se emplean técnicas similares o análogas a las utilizadas por los adversarios reales para ocasionar un determinado impacto sobre los activos críticos de la organización. Se identifican así posibles puntos de entrada, incluyendo cualquier vector de entrada (incluso ingeniería social) y debilidades que podrían ser explotadas por atacantes en un contexto real, proporcionando además iniciativas y propuestas de mejora.

- Evaluación de la resistencia de las defensas: la simulación de ciberataques por el red team también permite determinar la eficacia de las medidas de seguridad existentes y la capacidad de detección y respuesta de la organización.

- Identificación y análisis de vulnerabilidades: a través de pruebas de penetración y evaluaciones de seguridad, el red team identifica vulnerabilidades en los sistemas, aplicaciones, infraestructura y políticas de seguridad de una organización y las clasifica según criterios que determinan el riesgo que introducen sobre los activos afectados y determinar nivel de impacto.

- Entrenamiento y concienciación: además de identificar vulnerabilidades, el trabajo del red team es un paso adelante en la concienciación en ciberseguridad del personal, y en la mejora de su capacidad de respuesta. Así, supone un engranaje más dentro de la cultura de ciberseguridad de una organización.

La importancia del red team se deriva de su capacidad para mostrar de forma práctica el impacto de un ciberataque en la organización antes de que las amenazas reales tengan lugar.

Estos ejercicios ayudan a mejorar la prevención, respuesta y recuperación frente a los ciberataques producidos por los ciberdelincuentes.

Cuándo implementar un red team

El red team se presenta como una estrategia indispensable para evaluar la postura de seguridad de una organización y validar los controles ya establecidos.

Así, es recomendable ponerla en marcha con cierta regularidad, teniendo en cuenta la evolución constante de las amenazas cibernéticas. A su vez, hay ciertos momentos clave en los que el red team resulta especialmente aconsejable, incluyendo:

- Tras la implementación de una nueva tecnología.

- Al actualizar o modificar la estrategia de ciberseguridad.

- Al surgir un nuevo tipo de ataque, previendo cómo afectaría a la organización.

Red team y blue team: trabajo en equipo

En la actualidad, la colaboración conjunta entre el red team y el blue team se erige como una de las estrategias más eficaces para abordar la ciberseguridad de manera proactiva. Es en este contexto donde surge el papel fundamental del purple team, encargado de facilitar la comunicación y optimizar el desempeño de ambos equipos. Esta colaboración facilita una coordinación más fluida y una respuesta más efectiva ante las amenazas cibernéticas.

Mientras que el red team se concentra en simular ataques contra la organización, el blue team está conformado por profesionales de ciberseguridad dedicados a defender los sistemas frente a estos asaltos orquestados. Por su parte, el purple team tiene como objetivo principal maximizar la eficacia del red team y del blue team, promoviendo el desarrollo de objetivos comunes y facilitando la comunicación entre ambos grupos.

La combinación del trabajo en equipo del red team y blue team implica llevar adelante una serie de acciones:

- Identificación y mitigación de vulnerabilidades

- Desarrollo de políticas de ciberseguridad

- Dirección de auditorías de seguridad de forma regular

- Formación del personal sobre cómo evitar y afrontar ciberamenazas

De esta manera se pueden mejorar las capacidades de respuesta ante un ataque y aumentar la efectividad de los controles de seguridad desplegados.

Diferencias entre red team y blue team

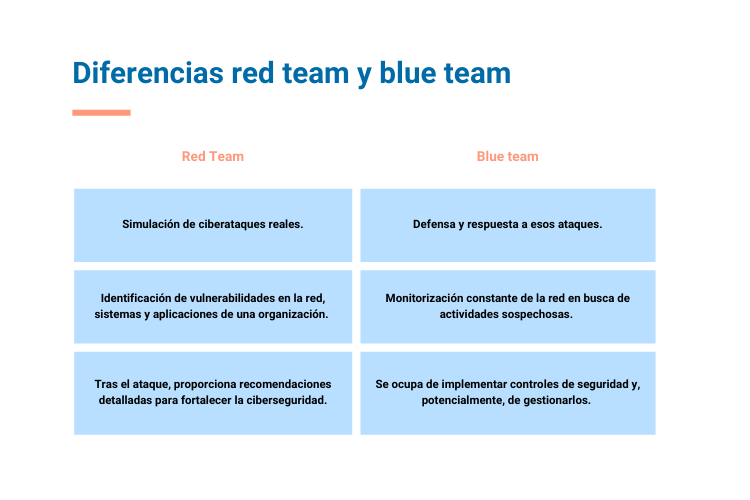

- Simulación de ataques vs. defensa y respuesta: mientras que el red team se encarga de simular ciberataques reales, el blue team se centra en la defensa y respuesta a estos ataques

- Identificar vulnerabilidades vs. monitorización y análisis: ambos equipos tienen en común el rastreo de la red, sistemas y aplicaciones de una organización. No obstante, el blue team realiza un análisis de seguridad desde otra perspectiva, pues incorpora una monitorización constante de la red en busca de actividades sospechosas.

- Recomendaciones vs. implementación de controles: tras el ataque, el red team proporciona recomendaciones detalladas para fortalecer la ciberseguridad; por su parte, el blue team se ocupa de implementar controles de seguridad (firewalls, sistemas de detección de intrusiones, antivirus…) y, potencialmente, de gestionarlos.

Complementariedad de red team y blue team

Aunque desde diferentes perspectivas, red team y blue team trabajan juntos en vistas a mejorar la seguridad de una organización.

Así, los hallazgos del red team proporcionan información muy detallada al blue team, permitiendo un avance general en la organización en base a un proceso iterativo.

En este sentido, se habla del purple team para definir este trabajo conjunto. Se trata de mesas de trabajo puramente técnicas en las que los equipos comparten información a muy bajo nivel y con todo detalle sobre las estrategias, vectores de ataque y detecciones acontecidas durante el ejercicio, de forma que se pueda ahondar en cada una de las TTPs utilizadas.

Metodología

¿Cómo trabaja el red team?

Por un lado, es preciso mencionar que existen una serie de marcos de trabajo específicos para el red team, incluyendo el marco de trabajo TIBER-EU, OTAN Cyber Red Teaming y CBEST.

Un ejemplo de marco de trabajo eficaz lo constituye el MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge), un marco de conocimiento que se utiliza en el contexto de ejercicios de red team. Este marco proporciona una matriz estructurada con la descripción de tácticas, técnicas y procedimientos (TTPs) utilizadas durante los ataques. De este modo, el MITRE ATT&CK permite a los equipos simular las técnicas utilizadas por adversarios reales para comprometer sistemas y redes.

Algunos pasos clave de estos procesos estructurados incluyen:

- Planificación: se definen los objetivos y el alcance de la simulación, incluyendo los sistemas, redes, aplicaciones y personas que serán objeto de pruebas.

- Preparación: la infraestructura tecnológica se adecua para que el red team pueda ejecutar los vectores de ataque de manera que no puedan ser identificados por parte del blue team. Además, se enfoca en el desarrollo de las capacidades ofensivas. Este equipo cuenta con especialistas que crean ciberarmas ajustadas específicamente para alcanzar los objetivos planteados.

- Reconocimiento: se obtiene información sobre la organización que va a ser atacada (activos, infraestructura de red, empleados, sistemas…).

- Identificación : escaneo de los sistemas o redes en busca de vulnerabilidades (configuraciones incorrectas, servicios desactualizados…).

- Explotación: se produce la intrusión de sistemas en base a las vulnerabilidades identificadas, logrando accesos no autorizados y el compromiso de sistemas. En una segunda fase, se escalan los privilegios obtenidos en vistas a lograr un mayor acceso.

- Persistencia y avance: se orquesta el mantenimiento del acceso a los sistemas comprometidos, dificultando la detección del ataque o su eliminación. También se busca el movimiento lateral a través de la red, aumentando la presencia en la infraestructura de la organización.

- Logro de objetivos: el red team se centra en este punto en cumplir los objetivos establecidos en la fase de planificación (por ejemplo, acceso a datos confidenciales o el compromiso de sistemas críticos).

- Informe y recomendaciones: tras el ataque, se detallan los hallazgos (vulnerabilidades, rutas de ataque…), incluyendo bitácoras de las acciones llevadas a cabo así como iniciativas de mejora.

Herramientas y estrategias del red team

No hay dos ejercicios de red team iguales, ya que sus estrategias se deben adaptar a la realidad de cada organización. A su vez, no existe ninguna herramienta integral que abarque todos los procesos de un red team: los equipos deben diseñar sus propios conjuntos de herramientas y metodologías de trabajo.

En cualquier caso, algunas de las estrategias clave dentro del marco de acción de un red team incluyen:

Pruebas de penetración

Se trata de intentos deliberados de explotar vulnerabilidades en los sistemas, aplicaciones o redes de una organización. El objetivo de este tipo de prueba es evaluar la resistencia de las defensas cibernéticas puestas en marcha, descubriendo en el camino los posibles puntos de entrada para los atacantes reales.

Como vectores de acceso clave aquí se pueden mencionar:

- Activos expuestos en internet que permitan acceso interno

- Infraestructura wifi de la organización

- Intrusiones físicas, de modo que se accede a la organización de manera presencial buscando vulnerabilidades (ordenadores, redes…)

Ataques de ingeniería social

Parte importante del modo de actuar del red team implica el uso de técnicas de ingeniería social para manipular a los empleados de la organización y obtener accesos no autorizados a los sistemas. Destacan aquí iniciativas como el phishing y el spear phishing.

Resulta particularmente importante en vistas a determinar el nivel de cultura de ciberseguridad en la empresa, teniendo en cuenta que un 95% de los ataques comienzan debido a errores humanos.

El caso industrial

Las organizaciones industriales pueden requerir de un protocolo específico para cualquier estrategia de ciberseguridad, y las acciones del red team y blue team no son una excepción.

Así, algunas de las claves para adaptar la estrategia del red team a una organización de tipo industrial incluyen:

- La ejecución de los ataques bajo las condiciones particulares del entorno industrial

- La puesta en marcha de pruebas en un entorno de laboratorio previamente a su ejecución en producción

- Valorar el enfoque purple team, en el que red team y blue team comparten información y feedback de forma continua.

En S2GRUPO hemos acompañado a numerosas organizaciones en este tipo de procesos, especialmente dentro del sector industrial. A continuación, te compartimos el caso de éxito de una empresa del sector telecomunicaciones, en el que diseñamos un ejercicio de Red Team con escenarios Black Box, Assumed-Breach y White Box. Esta intervención permitió al cliente mejorar de forma significativa las capacidades defensivas de su infraestructura.

¿Cómo es un ejercicio de red team?

Los ejercicios de red team suponen un proceso exhaustivo, basado en identificar y explotar vulnerabilidades en base a las fases y pasos que hemos enumerado más arriba (planificación, reconocimiento, enumeración, explotación, persistencia, avance, logro de objetivos, elaboración de informes y recomendaciones).

En este sentido, se debe tener en cuenta que cualquier ejercicio de red team debe contar con un equipo humano adecuado. A fin de cuentas, se trata de simular el nivel persistente de amenazas de la actualidad, en el que las altas capacidades de los ciberdelincuentes hoy en día les permiten orquestar amenazas cada vez más complejas y a nivel global.

A su vez, resulta también valioso contar con un equipo externalizado, capaz de evitar el sesgo que surge cuando la evaluación de un sistema es llevada a cabo por el propio responsable de su diseño o implantación.

Desde S2 Grupo hemos desarrollado un marco de trabajo que, a través de una serie de tests y la metodología propia, nos permite simular un ciberataque real, en vistas a comprobar sus efectos y recabar la información necesaria para blindar una organización.

De este modo, llevamos a cabo las siguientes pruebas:

- Test de visibilidad y seguridad perimetral: el equipo de intrusión o red team identifica las principales puertas de entrada de un potencial atacante para acceder a los recursos de la compañía.

- Test de intrusión: se hace inventario de las vulnerabilidades de todos los recursos de la organización visibles al exterior. En este paso, la auditoría es capaz de detectar carencias en el diseño, implementación e implantación, útiles para accesos no autorizados.

- Test de propagación: tras acceder a los recursos más vulnerables de la empresa, el red team se ocupa de propagar el ataque a otros sistemas o servicios dentro de la organización. Esto permite conocer el grado de riesgo real que hay detrás de cada vulnerabilidad y hasta dónde pueden llegar el compromiso.

La auditoría del red team supone así un enfoque integral y una simulación exhaustiva de actores o adversarios que ya amenazan a las organizaciones. Además, es útil para cualquier tipo de empresa: en aquellas con un nivel de ciberseguridad alto, permite testear las defensas y los planes de respuesta ya implementadas; en el caso de las empresas con niveles de ciberseguridad más bajos, resulta un incentivo imprescindible para tomar conciencia, además de un pilar fundamental para construir sus defensas en base a información real.

Así, desde nuestras auditorías, somos capaces de implementar acciones de hacking ético avanzado como puede ser el test de intrusión avanzado, encontrando las rutas para llegar a la información y sistemas críticos, preparando además estrategias de intrusión que tengan en cuenta los posibles errores humanos.

Para ello, combinamos la metodología tradicional de auditoría con un enfoque innovador y propio basado en vectores de ataque y técnicas de intrusión usadas por grupos APT. A su vez, aplicamos en las acciones de nuestro red team nuestra experiencia real en Amenazas Persistentes Avanzadas, lo cual ofrece un estudio completo de todas las situaciones de riesgo posibles.

Con el trabajo avanzado que llevamos a cabo en nuestro CERT como fundamento, ponemos a disposición de nuestros clientes todos los beneficios de contar con un equipo de expertos multidisciplinar.

¿Quieres saber más sobre qué es el red team en ciberseguridad y cómo nuestras auditorías sientan las bases para el blindaje de las organizaciones? Ponte en contacto con nosotros y habla con nuestro equipo sobre cómo podemos ayudarte.