Trinity Ransomware: Qué es, cómo opera y qué sabemos sobre el supuesto ataque a la Agencia Tributaria

Trinity Ransomware saltaba a los titulares en España el 1 de diciembre de 2024. Fue ese el día en que el sistema de alertas de ciberseguridad HackManac publicó un aviso sobre un supuesto ciberataque Agencia Tributaria española (AEAT).

El ciberataque se describe en ese momento como altamente crítico: se habla del robo y cifrado de 560 GB de datos sensibles por este grupo de ransomware. Para evitar su filtración, se piden 38 millones de dólares de rescate, antes del 31 de diciembre. Por su parte, pocos días después, la AEAT comunicaba que tal vulneración de sus sistemas no se había producido, información que continúa siendo válida en la fecha de publicación de este texto.

Esta serie de sucesos ponen en evidencia, una vez más, un panorama digital extremadamente inestable y hostil en la actualidad. Los ataques de ransomware se alzan como una de las amenazas más complejas del momento, según datos de LAB52, detallados en nuestro informe Tendencias en ciberseguridad 2025, durante el 2024 se registró una media de 460 incidentes de ransomware por mes.

En este contexto, analizamos exactamente qué es Trinity Ransomware, la cronología de sucesos respecto al supuesto ciberataque a la Agencia Tributaria, además de las consecuencias de este tipo de ataque y qué medidas son precisas para detenerlo.

¿Qué es Trinity Ransomware?

El ransomware Trinity es una variante de software malicioso detectada por primera vez en mayo de 2024 y que estuvo directamente relacionado con el supuesto ciberataque a la Agencia Tributaria.

Se trata de una variante dentro de los ataques de ransomware caracterizada por emplear una estrategia de doble extorsión basada en exfiltrar datos sensibles de las víctimas, para después también cifrar los archivos.

Origen y evolución Trinity Ransomware

Como se ha mencionado, Trinity Ransomware fue detectado por primera vez en mayo de 2024, según un informe del Health Sector Cybersecurity Coordination Center.

Se trata por tanto de un grupo de ransomware relativamente reciente, del que se sospechan vínculos con otros actores de amenazas, como 2023Lock y Venus por algunas similitudes en el modus operandi.

Características del ransomware utilizado Trinity

1. Cifrado avanzado de datos

Los despliegues observados de Trinity Ransomware se consideran sofisticados por las capacidades de evadir medidas de seguridad convencionales y, en última instancia, su uso de algoritmos de cifrado especialmente robustos.

Para infiltrarse en los sistemas, Trinity Ransomware utiliza diversas estrategias, incluyendo phishing, explotación de vulnerabilidades o publicación de sitios web maliciosos. Una vez dentro, se centra en propagarse y acceder a múltiples sistemas dentro de la red objetivo, utilizando tácticas que buscan volver este ataque indetectable.

Su objetivo es doble: por un lado, se ocupa de exfiltrar los datos (que pasan a estar en posesión del atacante); por el otro, busca cifrar los datos sensibles para impedir su recuperación. Como ocurre en despliegues de otras familias de ransomware que siguen el modelo RaaS, estas operaciones se dan por fases, antes de que el malware que cifra se ubique en el sistema.

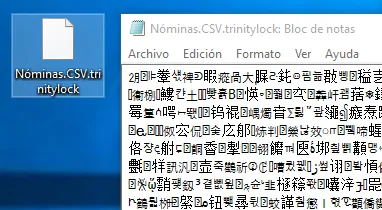

Para el cifrado, utiliza el ya conocido algoritmo ChaCha20. Los archivos cifrados quedan inutilizables y renombrados con la extensión “.trinitylock”.

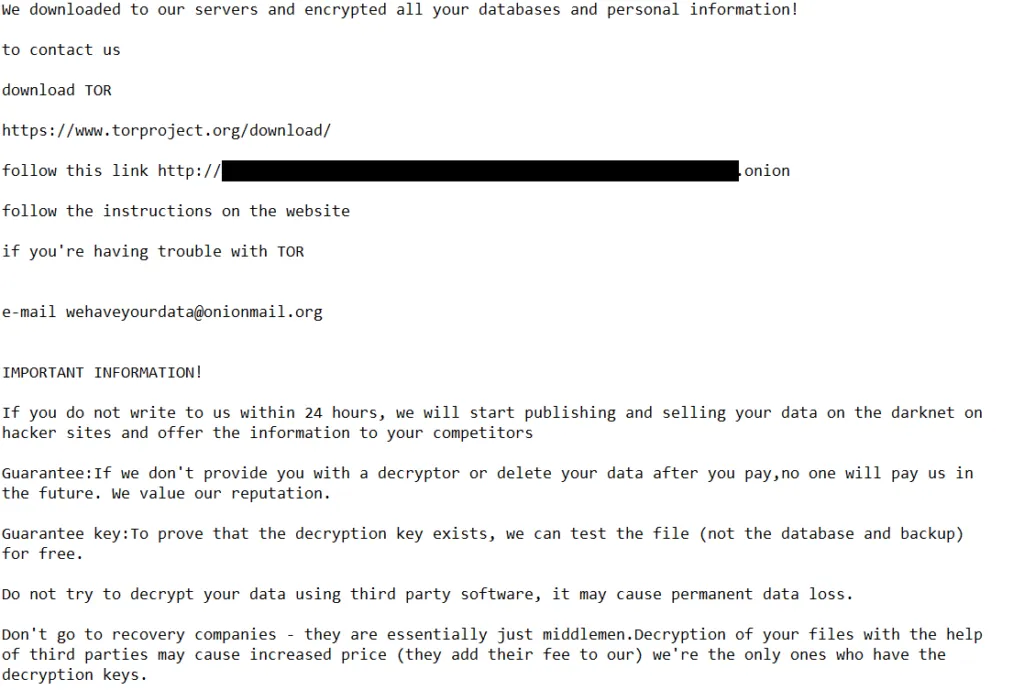

Tras el ataque, Trinity Ransomware genera notas de rescate en formatos de texto y README.txt, en las que proporciona instrucciones para el pago de la extorsión. Amenaza, a su vez, con la publicación de los datos exfiltrados si no se realiza el pago. La nota de rescate se mantiene igual, aunque no se haya producido la exfiltración de datos.

Técnicas de ataque dirigidas a instituciones gubernamentales y grandes corporaciones

Trinity Ransomware ha puesto el foco especialmente en infraestructuras críticas, incluyendo organizaciones vinculadas a la salud e instituciones económicas y administrativas.

La elección de este tipo de objetivo responde a la alta criticidad del tipo de datos que gestionan estas organizaciones. Una estrategia que busca multiplicar el impacto tanto económico como reputacional de cualquier ataque exitoso.

Se trata de una tendencia que va más allá de los ataques de Trinity Ransomware: hoy, las entidades gubernamentales y las empresas con acceso a datos sensibles están más en el punto de mira que nunca. Es más, se calcula que en 2023 la cifra de los pagos de extorsiones vinculadas a ransomware alcanzó los 1.000 millones de dólares a nivel global.

Supuesto ciberataque a la Agencia Tributaria

Detalles sobre las acusaciones de Trinity

La alerta de HackManac publicada el 1 de diciembre detallaba lo siguiente sobre el ciberataque a la Agencia Tributaria:

- Robo y cifrado de 560 GB de datos a través del Trinity Ransomware

- Rescate por valor de 38 millones de dólares

- Fecha límite para el pago: 31 de diciembre de 2024

Desmentido oficial por parte de la Agencia Tributaria

Pocos días después, el 4 de diciembre, la AEAT emitía un comunicado en que explicaba que “tras un análisis exhaustivo, se confirma que no existe evidencia alguna de que sus sistemas o los datos bajo su custodia hayan sido afectados".

En el mismo comunicado se señalaba como la víctima del ataque a “una entidad privada del ámbito de la asesoría fiscal y laboral", sin conexión con la AEAT. Igualmente, la AEAT comunicaba que el grupo de ransomware no se había puesto en contacto con la Agencia, ni tampoco mostrado pruebas de haber tenido acceso a los datos en su custodia.

Reacciones en el ámbito de la ciberseguridad

A medida que ambas noticias se publicaban y contrastaban, se han dado toda una serie de reacciones en cadena vinculadas al supuesto ciberataque a la Agencia Tributaria.

Tras las primeras reacciones más alarmistas y la publicación del desmentido oficial, llega el momento de los análisis más pausados. En primer lugar, se verifica el contexto actual como altamente volátil. La existencia de actores maliciosos cuyo punto de mira está en instituciones de perfil alto como la AEAT supone un riesgo alto para la privacidad y seguridad financiera a gran escala.

Igualmente, la rápida expansión de las noticias y alertas, seguidas de comunicados, supone un panorama en el que es preciso convivir con la incertidumbre.

El ataque se entiende a su vez en un contexto en el que el ransomware es la principal amenaza para las instituciones: el 68,42% de los ciberataques a nivel mundial son atribuidos al ransomware, según recoge el ‘Informe Ransomware 2024’.

Una incertidumbre que pone de relieve el importante valor de los expertos en ciberseguridad para investigar y hacer frente a estas amenazas de alto nivel, desarrollando protocolos de seguridad ante ciberataques verdaderamente efectivos.

Impacto del ransomware en organizaciones gubernamentales y privadas

Consecuencias financieras de un ciberataque

Un ciberataque de las características de Trinity Ransomware compromete las capacidades financieras de una institución de varias formas:

- Provoca la paralización de operaciones productivas y comerciales.

- Resulta en costosos daños a la infraestructura digital, que deben ser subsanados.

- Implica daños reputacionales vinculados a la credibilidad e imagen de marca, pudiendo dañar relaciones comerciales o provocar la pérdida de clientes.

- Puede suponer sanciones vinculadas al cumplimiento del Reglamento General de Protección de Datos y cualquier otra legislación aplicable.

Riesgos asociados al robo y cifrado de datos sensibles

- Las organizaciones pueden perder información que requieren para operar, ya sea por no tener acceso a los datos, o por quedar dañada su integridad.

- Datos sensibles (información personal, financiera, de propiedad intelectual, registros médicos…) pueden ser filtrados, poniendo en riesgo su privacidad. Más allá de la filtración, los datos robados y publicados pueden ser usados para suplantación de identidad o fraude.

- Dependiendo del objetivo del ataque, éste puede comprometer datos vinculados a la seguridad nacional o infraestructura crítica.

- En caso de detectarse negligencia, las víctimas del robo de datos pueden demandar a la organización.

Algunos ejemplos del impacto de ataques de ransomware recientes

- El ataque de ransomware sufrido por la Biblioteca Británica en octubre de 2023 supuso la filtración online de 600 GB de datos confidenciales. Se estima que los gastos de recuperación ascendieron a entre 6 y 7 millones de libras.

- La compañía KNP Logistics, con 150 años de historia, se vio obligada a cerrar tras un ciberataque de ransomware en 2023, resultando en 730 despidos de personal.

- Un ataque de ransomware a Prospect Medical Holdings en 2023 supuso disrupciones en los servicios de sus 16 hospitales y filtraciones de datos que afectaron a 1.3 millones de personas. En agosto de 2024, portales especializados informaban de la continuidad de las disputas a nivel judicial que el ciberataque seguía causando.

Cómo proteger tu organización del ransomware

Medidas preventivas clave

Vacunación frente al ransomware

Las soluciones de vacunación específicas para ransomware como MicroClaudia dotan de una barrera de protección adicional diferente a la de los sistemas antivirus u otros sistemas de detección.

MicroClaudia permite confundir al malware antes de su despliegue para evitar las primeras fases de infección o el cifrado. Permite también detectar patrones específicos o el uso de herramientas que emplean los ciberatacantes antes del despliegue final del ransomware.

Dado el panorama actual del ransomware, en el que el despliegue del ransomware puede realizarse de formas diferentes, contar con una herramienta que considere las últimas tácticas empleadas por los atacantes es fundamental.

Uso de sistemas de detección avanzada

La detección a tiempo puede marcar la diferencia entre un ataque de ransomware como el de Trinity que es exitoso y otro que no consigue su objetivo.

Los sistemas de detección avanzada permiten un análisis proactivo de amenazas. Este proceso debe ser integral y cubrir la detección en varias capas:

- Modelado de amenazas o Threat Modeling en base al análisis contextual, proporcionado por un equipo de Ciberinteligencia con expertos en Geopolítica.

- Análisis por parte de un equipo de Análisis de Malware de las herramientas empleadas por los atacantes incluidos en el modelado, de cara a nutrir las reglas de detección empleadas tanto por los sistemas de detección como en el análisis proactivo.

- Análisis proactivo de amenazas desconocidas y persistentes en redes y sistemas de mano de un equipo de Threat Hunting capacitado.

- Análisis de las ciberamenazas detectadas y neutralizadas.

Actualización de software y parches de seguridad

Las organizaciones deben adoptar políticas firmes para garantizar que las actualizaciones de software, sistemas y firmware tienen lugar de forma inmediata desde que están disponibles.

Un paso vital para mejorar las defensas de la organización, ya que las actualizaciones incorporan importantes parches de seguridad y correcciones que protegen contra vulnerabilidades y amenazas emergentes.

Importancia de la formación en ciberseguridad para empleados

Se sabe que al menos un 64% de los incidentes en ciberseguridad tienen origen en un error humano, según un informe de Kaspersky. Esta cifra apunta directamente a la importancia del elemento humano en la ciberseguridad. Establecer acciones formativas y una cultura de la ciberseguridad bien fundamentada son por tanto indispensables en la prevención de ransomware y otras ciberamenazas.

Monitorización y análisis constante de redes internas

La combinación de tecnología y expertise en ciberseguridad permiten implementar protocolos de monitorización y análisis constante, en vistas a detectar cualquier posible anomalía para detener un ataque a tiempo.

De forma proactiva, es preciso tener visibilidad sobre las redes y sistemas de la organización y protegerlas mediante sistemas de monitoreo, detección y bloqueo en red. A estos sistemas se suman las metodologías de análisis proactivo de ciberamenazas, que permiten obtener ciberinteligencia sobre los ataques más comunes en vistas a poder detectarlos.

Estrategias para responder a un ataque de Trinity Ransomware

Pasos iniciales: contención y notificación

La contención se refiere a todos los pasos orientados a limitar la propagación del ransomware, en vistas a minimizar el daño que es capaz de causar. Para ello, es preciso un protocolo que actúe en varios frentes y que desconecte, desactive o bloquee cualquier elemento que haya podido ser infectado. A través de herramientas de monitoreo, será posible determinar el alcance del posible ataque, y detener los procesos sospechosos.

También será clave asegurar que las copias de seguridad están a buen recaudo, sin eliminar archivos o programas relacionados con el ataque (que pueden ser clave para la investigación posterior).

Los procesos de comunicación y notificación interna se orientan también a limitar el impacto del ataque. Por ejemplo, es preciso comunicarse con el personal de la organización para evitar interacciones con los sistemas afectados.

A su vez, es preciso seguir los protocolos legales para la notificación externa a autoridades legales y gubernamentales como la Agencia de Protección de Datos en caso de que se vean comprometidos datos personales o sensibles.

Recuperación de datos y sistemas

Tras evaluar el daño e identificar los sistemas afectados, debe analizarse si las copias de seguridad están intactas y seguras, además de la integridad de los datos.

La restauración de sistemas debe ser llevada a cabo de forma cautelosa para evitar reinfecciones. Para ello, es preciso escanear los sistemas y realizar pruebas que confirmen su viabilidad.

Cómo evitar la repetición del ataque en el futuro

Evitar la repetición de un ataque de ransomware requiere un enfoque integral que combine uso de tecnología, replanteamiento de procesos y formación del elemento humano de la organización.

La infraestructura de seguridad debe ser reforzada con las herramientas tecnológicas adecuadas, pero también con políticas y cambios organizacionales capaces de apoyarlas.

Acciones como la segmentación de red, adopción de sistemas de monitorización y respuesta temprana, restricción de privilegios, fortalecimiento de copias de seguridad… deben quedar respaldadas por esfuerzos para la capacitación y concienciación del personal. Igualmente, la puesta en marcha de simulaciones de ciberataques supone una estrategia proactiva clave, así como la elaboración de un plan de respuesta a incidentes.

Estos son solo algunos de los aspectos fundamentales para evitar ataques como los de Trinity Ransomware. Se trata en definitiva de generar un ecosistema de ciberseguridad preciso y avanzado, capaz de hacer frente y responder ante amenazas complejas.

Desde S2 Grupo trabajamos para acompañar a las organizaciones en este proceso. Como compañía de referencia en ciberseguridad en Europa y Latinoamérica, nuestro catálogo de servicios en ciberseguridad se orienta a ofrecer protección integral a las organizaciones.

Más de 20 años de experiencia y una plantilla de más de 700 profesionales al servicio de la ciberseguridad más avanzada. Ponte en contacto con nosotros y descubre cómo podemos ayudarte.