Normativas de ciberseguridad: cuáles debe cumplir tu empresa

Las normativas de ciberseguridad emergen como uno de los avances lógicos del mundo hiperconectado en que se desarrollan las empresas hoy en día.

A medida que los cibercriminales avanzan en sus capacidades para generar eventos disruptivos, la responsabilidad de las organizaciones para la protección de sus actividades y de los datos que salvaguardan resulta esencial. De este modo, las autoridades públicas y la estandarización de medidas de gobernanza en ciberseguridad sientan las bases para que las organizaciones se conviertan en verdaderos baluartes defensivos en un entorno digital en que las ciberamenazas están alcanzando cifras récord de impacto.

En este contexto, hacemos un repaso a las principales normativas de ciberseguridad que afectan a las empresas en España y ofrecemos una hoja de ruta para abordarlas.

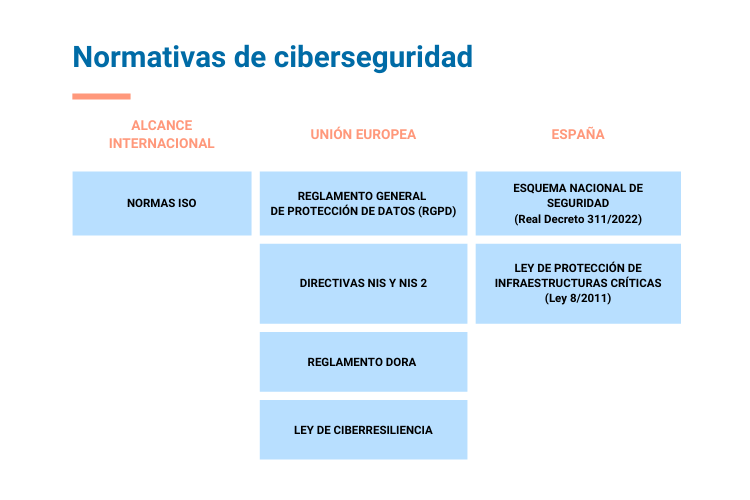

6 normativas de ciberseguridad que aplican a las empresas

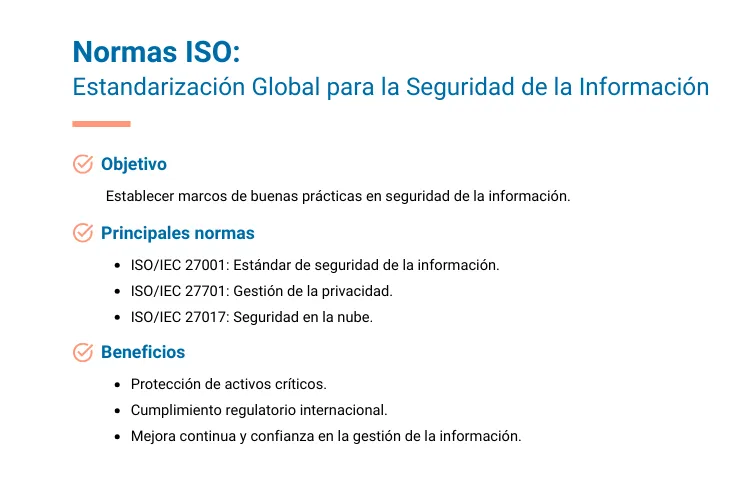

Normas ISO

Set de estándares desarrollados por la International Organization for Standardization, referencia mundial en este área que se dedica a regular multitud de procesos e industrias más allá de la ciberseguridad. Cumplir las normas ISO es sinónimo de diferenciación, ya que demuestra un compromiso con altos estándares reconocidos a nivel global cuyo cumplimiento, además, es evaluado por una entidad de certificación externa.

En lo que se refiere a normativas de ciberseguridad, es preciso mirar a la familia ISO 27000, una serie de normas cuyo objetivo es implementar un Sistema de Gestión de Seguridad de la Información (SGSI) en las organizaciones. A su vez, dentro de este conjunto de normas, destacan las siguientes:

ISO 27001

La normativa ISO 27001 ofrece los requisitos principales para implantar, mejorar y mantener un SGSI basándose en el ciclo PDCA (Plan, Do, Check, Act).

Para ello, establece 93 controles de seguridad que las organizaciones deben implementar de acuerdo a sus necesidades y objetivos. Estos controles se refieren a aspectos variados divididos en 15 capacidades operacionales y que van desde criptografía, a políticas de seguridad de la información y seguridad de las comunicaciones, entre otros.

ISO 27017

Como medidas adicionales en el paquete de estándares ISO 27001, esta normativa se refiere a las particularidades de los controles de seguridad de la información para servicios en la nube.

Se reconocen de este modo las particularidades de la ciberseguridad en la nube. Por un lado, orientada a los proveedores de servicios en la nube, la norma establece una serie de requisitos para garantizar que los datos almacenados se gestionan de forma segura en procesos como la entrega o la eliminación de datos.

Ofrece además una hoja de ruta para las organizaciones que contratan este tipo de servicios, ya que determina los controles que se deben tener en cuenta para hacer uso de los mismos con garantías.

ISO 27018

Referida a la protección de la Información de Identificación Personal (PII) en la nube, establece estándares relativos a aspectos como el consentimiento y la elección, minimización de datos, límite de uso y responsabilidad.

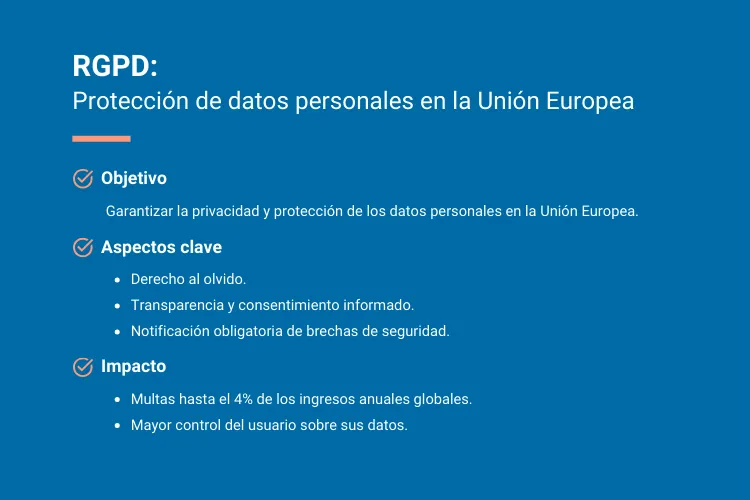

RGPD (Reglamento General de Protección de Datos)

El Reglamento General de Protección de Datos es una normativa europea trasladada al contexto en España a través de la Ley de Protección de Datos y Garantía de los Derechos Digitales, que representa un avance significativo en la forma en que se protegen los datos personales en la UE, que responde a la necesidad de profundizar en la protección activa de la privacidad de los ciudadanos de la Unión, fortaleciendo los derechos de privacidad de los individuos.

En este contexto, sin ninguna duda, la mayor innovación del RGPD fue la introducción del principio de responsabilidad proactiva, como la necesidad de que el Responsable del tratamiento aplique medidas técnicas y organizativas apropiadas, con el fin de garantizar y poder demostrar que el tratamiento es conforme al Reglamento.

Con la introducción de este principio de responsabilidad proactiva la protección de datos en la UE se incorpora un enfoque de riesgo en la protección de datos personales, ya que se exige una actitud consecuente y cuidadosa por parte de los Responsables en todos los tratamientos que lleven a cabo.

Las novedades del RGPD no se agotan con este cambio de enfoque de la responsabilidad, sino que se materializan en los aspectos de la protección de datos siguientes:

- Legitimación del tratamiento: se introducen nuevas bases de legitimación del tratamiento de datos personales, desplazando al consentimiento como fundamento principal de los mismos.

- Derechos de los individuos: el RGPD refuerza la protección de la privacidad de los individuos, añadiendo a los derechos de acceso, rectificación y supresión de los datos personales, los derechos de limitación del tratamiento y portabilidad de los datos.

- Gestión de violaciones de datos: el RGPD ha introducido el deber de informar a las autoridades de protección de datos y a los individuos afectados en caso de una violación de datos que pueda resultar en un alto riesgo para los derechos y libertades de las personas. Una eficaz gestión de brechas de seguridad permitirá a los Responsables del tratamiento entender las consecuencias que la ruptura de la seguridad tiene para las personas cuyos datos se han visto afectados, elaborar medidas de seguridad técnicas y organizativas para evitar en lo posible futuras fisuras, sopesar la conveniencia de incorporarlas y evitar que el incidente se repita.

- Protección de datos desde el diseño y por defecto: Las organizaciones deben tener en cuenta la protección de datos desde el inicio de cualquier proceso de tratamiento y asegurarse de que se implementen las medidas adecuadas para garantizar la privacidad de los individuos.

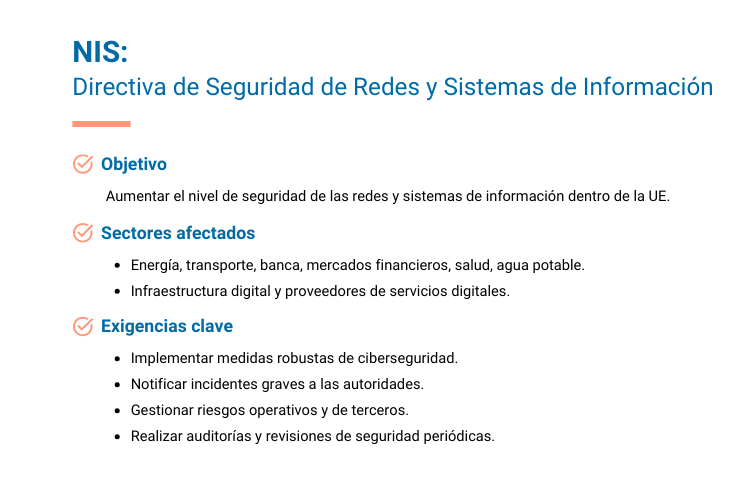

NIS2

La NIS2 aparece como una nueva directiva de ciberseguridad en la Unión Europea, y nace con el objetivo de garantizar un nivel de ciberseguridad elevado por parte de organizaciones tanto públicas como privadas pertenecientes a determinados sectores a nivel europeo.

Esta normativa de ciberseguridad se orienta a generar una verdadera cultura de la ciberseguridad en el territorio europeo, además de eliminar las diferencias entre los estados miembros en torno a la seguridad de las redes y los sistemas de información. Entre sus medidas destacadas aparecen:

- Exige a los Estados miembros la toma de medidas como la creación de una autoridad nacional vinculada a la ciberseguridad, un equipo de respuesta a incidentes de ciberseguridad (CSIRT) y una estrategia nacional de ciberseguridad.

- Fomenta la creación de un Grupo de Cooperación en materia de ciberseguridad entre los diferentes Estados miembros.

- Establece requisitos específicos de ciberseguridad para ciertas entidades (detalladas en los anexos), consideradas esenciales e importantes, como energía, mercado financiero o sector sanitario. En estos casos, se insta a adoptar medidas de gobernanza en ciberseguridad, gestión de riesgos, y para la prevención y minimización del impacto de posibles ciberincidentes, además de la obligación de notificar la ocurrencia de aquellos de impacto significativo a las autoridades competentes

En España, la transposición de la Directiva NIS2 aún no se ha completado, pese a que ya se ha publicado el Anteproyecto de Ley de Coordinación y Gobernanza de la Ciberseguridad. El reloj corre, pues otros países europeos como Italia, Bélgica, Grecia, Rumanía o Dinamarca ya disponen de legislación nacional en vigor.

Reglamento DORA

El reglamento DORA es una iniciativa de legislación europea dirigida a regular la ciberseguridad en el sector financiero. Para ello, establece una serie de obligaciones que buscan blindar a las entidades de este sector frente a las ciberamenazas crecientes. Quedan afectadas por esta normativa entidades como bancos, gestores de fondos, o compañías de seguros, entre otros. Esta normativa trata de lograr un elevado nivel común de resiliencia operativa digital estableciendo requisitos uniformes relativos a la seguridad de las redes y los sistemas de información que sustentan los procesos empresariales de estas entidades.

Los principales requisitos que establece DORA son:

- Las entidades obligadas por DORA deberán tener establecido un sistema global de gestión de riesgos, del que formará parte la gestión del riesgo operativo digital (ROD) que descansará sobre un marco integral de gestión del riesgo vinculado a las TIC. Las organizaciones deben hacer un esfuerzo exhaustivo por identificar sus activos críticos, evaluar los riesgos a los que se enfrentan y poner las medidas necesarias para su protección. Todo ello guiado y definido desde el órgano de dirección de cada entidad, que se establece como responsable para el cumplimiento de las normativas de ciberseguridad aplicables. En este marco, se establecen asimismo obligaciones respecto a la gestión de riesgos de terceros mediante acuerdos contractuales; y la necesidad de llevar a cabo pruebas para la detección de vulnerabilidades y pruebas de penetración, entre otras.

- Las entidades están obligadas a monitorear posibles incidentes e informar de los mismos a las autoridades competentes y a cualquier parte interesada (incluyendo clientes y socios) sobre incidentes graves. Para ello deberán hacer un seguimiento y control permanente de la seguridad y funcionamiento de sus sistemas TIC, detectar rápidamente las actividades anómalas y poner en práctica una política global de continuidad.

- Fomento a la colaboración entre entidades para la lucha contra el cibercrimen, mediante la figura de los acuerdos de intercambio de información e inteligencia. La gestión del riesgo operativo digital se alimentará de la información recopilada por las entidades sobre vulnerabilidades e incidentes, que deberán contar con planes de comunicación de crisis que permitan la difusión de esta información al resto de los operadores del sistema.

También te puede interesar: DORA: el nuevo marco regulador del sector financiero

Cyber Resilience Act

La Ley de Ciberresiliencia es otra de las iniciativas europeas que busca completar el ámbito cubierto por las normativas de ciberseguridad en el territorio. En este caso, se orienta a regular los productos con componentes digitales, al introducir una serie de requisitos obligatorios de ciberseguridad que se deben aplicar durante el ciclo de vida completo del producto.

Esta normativa genera un marco de requisitos para el diseño, utilización y mantenimiento de este tipo de productos, que los fabricantes deben cumplir en territorio europeo.

Sigue leyendo: Informe Cyber Resilience Act - Ley de Ciberresiliencia

Normativas españolas

ENS (Esquema Nacional de Seguridad)

El ENS regulado a través del Real Decreto 311/2022, de 3 de mayo sustituye a la normativa anterior, el Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica.

El principal objetivo con el que nace el ENS es garantizar la seguridad y generar confianza en los ciudadanos en el uso de los servicios públicos prestados a través de medios electrónicos, a medida que la mayoría de trámites en este sector se trasladan a lo digital. En este sentido, el RD 311/2022 aparece para actualizar el anterior ENS y adaptarlo al marco legal vigente, armonizando las medidas a tomar y reforzando la protección que son capaces de brindar.

Basado en un modelo de buenas prácticas, busca promover la prestación de servicios públicos digitales seguros a través de medidas destinadas a prevenir, detectar y corregir posibles vulnerabilidades.

Además, y aunque el ENS nació para ser aplicado por parte de organizaciones pertenecientes al sector público, una de las principales novedades de su actualización a través del RD 311/2022 es la obligatoriedad de cumplimiento por parte de las entidades del sector privado que prestan servicios por medios electrónicos a las Administraciones Públicas.

Entre los principales requisitos que establece se encuentra la necesidad de contar con una Política de Seguridad formalmente aprobada, la definición de un modelo de gobernanza de la ciberseguridad, donde destaca la obligación de contar con un Responsable de Seguridad, un procedimiento para la gestión de riesgos de ciberseguridad, mecanismos de gestión de incidentes, continuidad de negocio, entre otros.

Ley de Protección de Infraestructuras Críticas

La Ley de protección de infraestructuras críticas (Ley 8/2011), se orienta a ofrecer garantías para la integridad y funcionalidad de este tipo de entidades.

Esta normativa de ciberseguridad reconoce el papel fundamental de algunos tipos de organizaciones en la sociedad actual, entidades que, de quedar comprometidas por un ciberataque, pueden poner en peligro la vida de ciudadanos, tener graves consecuencias en la seguridad nacional o tener un impacto importante en la economía y en la sociedad.

Publicada en el BOE como Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas, se ocupa de:

- Establecer y catalogar las infraestructuras críticas a través del Sistema Nacional de Protección de Infraestructuras Críticas. Así, las infraestructuras críticas se definen como “aquellas cuyo funcionamiento es indispensable y no permite soluciones alternativas, por lo que su perturbación o destrucción tendría un grave impacto sobre los servicios esenciales”. El CNPIC, los diversos ministerios del Gobierno, la administración de las CCAA, o las corporaciones locales son algunos ejemplos.

- Definir responsabilidades, instrumentos de planificación y mecanismos de protección dentro del Sistema de Protección de Infraestructuras Críticas.

- Determinar los requisitos de protección a aplicar para la protección de estas entidades, incluyendo las medidas de ciberseguridad fundamentales.

El resultado es una normativa que ofrece un enfoque integral sobre la protección de infraestructuras críticas en todos sus aspectos, incluyendo también aspectos relacionados con la ciberseguridad.

Cómo abordar el cumplimiento de las normativas de ciberseguridad para las organizaciones

Acabamos de hacer un repaso a las principales normativas de ciberseguridad que las organizaciones deben de tener en cuenta. Si bien existen algunas leyes que aplican únicamente a entidades de determinados sectores, otras son de cumplimiento obligado para cualquier tipo de empresa.

La realidad es que las cuestiones alrededor del cumplimiento se vuelven extremadamente complejas, teniendo en cuenta un panorama en el que las normativas evolucionan a la par que lo hacen las ciberamenazas y la tecnología capaz de detenerlas.

A ello se le unen marcos regulatorios extensos que van más allá de la simple puesta en marcha de tecnologías en ciberseguridad: se exige de las organizaciones el mayor de los compromisos en vistas a ofrecer garantías de su compromiso con la ciberseguridad.

Es aquí donde resulta esencial contar con la ayuda de expertos en cumplimiento, capaces de diseñar estrategias que unan todos los puntos y requisitos de cumplimiento de aplicación para cada organización.

Desde S2 Grupo, ayudamos a las empresas a garantizar el cumplimiento de las normativas de ciberseguridad a través de nuestra solución de Gobierno, Riesgo y Cumplimiento.

Para ello, nos ocupamos de diseñar un Plan Director de Ciberseguridad capaz de elevar los estándares de ciberseguridad de una organización y mantenerlos en el tiempo. Un plan que abarca la ciberseguridad desde la perspectiva organizativa, técnica, física, lógica y legal, además del factor humano, esencial para blindar totalmente a las organizaciones.

A su vez, ofrecemos servicios de consultoría y auditoría para cumplir con la legislación aplicable.

Como ejemplo de nuestro modo de proceder podemos citar el proceso de Adecuación al ENS para obtener el Certificado de Conformidad, para el cual hemos desarrollado una metodología de probada eficacia basada en:

- Análisis de situación

- Evaluación de cumplimiento del ENS

- Análisis y gestión de riesgos

- Plan de adecuación al ENS

Igualmente, podemos citar nuestras actuaciones para lograr la conformidad con el Reglamento General de Protección de Datos, que incluyen:

- Planes integrales de adecuación

- Análisis de riesgos en el ámbito de la privacidad

- Planes de tratamiento del riesgo

- Revisiones contractuales, de cláusulas web y de documentación legal aplicable

- Elaboración o actualización del Registro de Actividades del Tratamiento

- Evaluaciones de Impacto sobre la Privacidad

- Planes de concienciación en seguridad

- Servicio de DPD as a Service

A través de metodologías como estas y adaptadas a las necesidades de cada organización, ofrecemos apoyo en el cumplimiento de las normativas de ciberseguridad que hemos recogido en este artículo, todo ello desde nuestra experiencia como especialistas en ciberseguridad integral.

¿Quieres saber más sobre qué pasos dar para cumplir la legislación en ciberseguridad aplicable para tu organización? Ponte en contacto con nosotros y descubre cómo podemos ayudarte.